O Proton Authenticator é um aplicativo de autenticação em duas etapas que proporciona segurança robusta por meio de criptografia de ponta a ponta, disponível para iOS e Android. Ele permite a fácil geração de códigos de autenticação, importação de contas e proteção contra acessos não autorizados. A ferramenta é ideal para usuários que buscam segurança em suas contas digitais, garantindo que apenas usuários legítimos tenham acesso a informações sensíveis através da autenticação em dois fatores, um método que vem se tornando essencial no cenário atual de cibersegurança.

Você já se perguntou como garantir a segurança das suas contas online? Hoje, com o aumento das ameaças digitais, o uso de um gerador de códigos é mais essencial do que nunca. O Proton Authenticator chega ao mercado para facilitar a autenticação em duas etapas, oferecendo uma solução prática e segura para proteger suas informações. Neste artigo, vamos explorar tudo o que você precisa saber sobre essa nova ferramenta que promete revolucionar a segurança digital. Você aprenderá sobre suas funcionalidades, compatibilidade e dicas para utilizá-lo da melhor maneira. Então, continue lendo para descobrir como o Proton Authenticator pode ajudar a manter suas contas seguras!

O que é o Proton Authenticator?

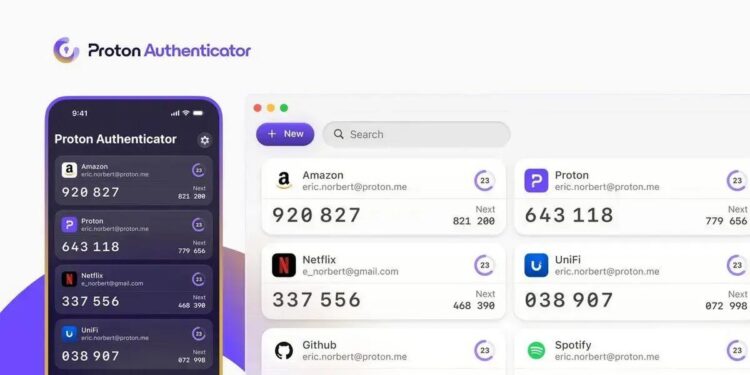

O Proton Authenticator é um aplicativo desenvolvido pela Proton, uma empresa conhecida por suas soluções focadas em segurança e privacidade. Lançado como parte do ecossistema Proton, este app vem para atender à crescente demanda por métodos de autenticação mais seguros, que vão além das senhas tradicionais.

A autenticação em duas etapas, que é a principal funcionalidade do Proton Authenticator, adiciona uma camada extra de proteção à sua conta. Ao utilizar um sistema gerador de códigos, você garante que, mesmo que sua senha seja comprometida, o acesso à sua conta permaneça seguro. Isso é crucial para todos, especialmente para usuários de serviços sensíveis, como bancos e plataformas que armazenam dados pessoais.

Como Funciona o Proton Authenticator?

O funcionamento do Proton Authenticator é baseado em um código temporário que muda a cada 30 segundos. Quando você habilita a autenticação em duas etapas em um serviço, um código é gerado pelo aplicativo, que você deve inserir juntamente com sua senha. Isso significa que, mesmo que um invasor tenha sua senha, ele precisará desse código temporário para acessar sua conta.

O aplicativo é compatível com diversos serviços que suportam o protocolo TOTP (Time-based One-Time Password). Isso inclui desde redes sociais e plataformas de e-commerce até aplicativos bancários. A instalação do Proton Authenticator é simples e rápida, permitindo que você o configure em poucos minutos.

Vantagens do Uso do Proton Authenticator

As principais vantagens de usar o Proton Authenticator incluem:

- Segurança Aprimorada: Garante que você tenha uma camada extra de proteção além da senha.

- Facilidade de Uso: Interface intuitiva e fácil de navegar para usuários iniciantes.

- Compatibilidade Ampla: Funciona com a maioria dos serviços que suportam TOTP.

- Privacidade: Os dados dos usuários são criptografados e não são compartilhados com terceiros.

- Multi-Plataforma: Disponível em dispositivos Android e iOS, facilitando o uso em diferentes plataformas.

- Não Depende de Conexão: Os códigos são gerados localmente, não requerendo internet para funcionar.

- Importação de Códigos: É possível importar códigos de outros aplicativos, o que facilita a migração.

- Acesso Offline: Continue a acessar suas contas mesmo se não tiver conexão com a Internet.

- Atualizações Regulares: A Proton garante que o app receba atualizações constantes para melhorar a segurança.

- Suporte ao Usuário: A equipe de suporte da Proton é reconhecida pela eficiência e rapidez nas respostas.

Comparação com Outros Aplicativos de Autenticação

Quando comparado a outros aplicativos de autenticação, como Google Authenticator e Authy, o Proton Authenticator se destaca pela ênfase em segurança e privacidade. O Google Authenticator, por exemplo, não oferece muitas personalizações e não permite a importação de códigos de maneira tão fluida. Já o Authy é elogiado por seu recurso de backup em nuvem, mas isso pode ser visto como uma vulnerabilidade por quem prioriza a segurança sem dependência de internet.

| Aplicativo | Segurança | Facilidade de Uso | Recursos extras |

|---|---|---|---|

| Proton Authenticator | Alta | Intuitiva | Importação de códigos |

| Google Authenticator | Média | Fácil | Sem recursos extras |

| Authy | Média | Fácil | Backup em nuvem |

Essas comparações tornam evidente que o Proton Authenticator é uma escolha sólida para aqueles que buscam não apenas funcionalidade, mas também um compromisso sério com a segurança e a privacidade do usuário. Seja você um desenvolvedor, um artista 3D ou um editor de vídeo, garantir que suas contas estejam seguras deve ser uma prioridade, e a utilização de ferramentas como o Proton Authenticator pode fazer toda a diferença.

Como funciona a autenticação em duas etapas?

A autenticação em duas etapas (2FA) é uma medida de segurança que fortalece o processo de login. Ao usar essa camada extra de proteção, os usuários precisam fornecer duas formas de verificação antes de acessar suas contas. A combinação usual envolve algo que você sabe, como uma senha, e algo que você possui, como um código gerado por um aplicativo de autenticação, como o Proton Authenticator. Essa abordagem visa minimizar o risco de acesso não autorizado.

O funcionamento da autenticação em duas etapas é relativamente simples, mas eficaz. Primeiramente, o usuário insere sua senha como de costume. Se essa senha estiver correta, o sistema exige uma confirmação adicional, que pode ser um código temporário enviado via SMS, e-mail ou gerado por um aplicativo. Este código geralmente tem um tempo de expiração muito curto, o que dificulta a sua captura e uso malicioso.

Como Funciona o Processo de Autenticação em Duas Etapas?

Para a configuração da autenticação em duas etapas, o processo é dividido em algumas etapas principais. Para começar, é necessário habilitar a 2FA nas configurações de segurança da conta online. Uma vez que a autenticação em duas etapas esteja ativada, o usuário deve escolher um método de recebimento do código: SMS, chamadas telefônicas ou aplicativos de autenticação.

A escolha de um aplicativo de autenticação é geralmente considerada a opção mais segura. Muitas vezes, esses aplicativos utilizam o protocolo TOTP (Time-based One-Time Password), que gera códigos baseados no tempo. Assim, mesmo que um invasor tenha acesso à sua senha, ele não poderá logar-se sem o código gerado. Isso é especialmente útil quando consideramos ataques phishing, onde os dados dos usuários podem ser manipulados.

Vantagens da Autenticação em Duas Etapas

Implementar a autenticação em duas etapas traz diversos benefícios, entre eles:

- Segurança Aprimorada: Com 2FA, sua conta está muito mais segura contra acessos não autorizados.

- Redução do Risco de Phishing: A necessidade de um segundo fator torna as tentativas de phishing muito menos eficazes.

- Conformidade com Regulamentações: Muitas indústrias e regulamentações de segurança exigem a autenticação em duas etapas como padrão.

- Facilidade de Implementação: A maioria dos serviços oferece configurações simples para habilitar a 2FA.

- Variedade de Métodos: Os usuários podem escolher entre SMS, chamadas e aplicativos, dependendo do que acharem mais conveniente.

- Autenticação Offline: Alguns aplicativos permitem acesso aos códigos mesmo sem conexão à internet.

- Notificações de Login: Você pode ser notificado sobre tentativas de login em sua conta, mesmo que falhem.

- Usabilidade: Uma vez configurado, o uso rotineiro da 2FA não é mais complicado que o login normal.

- Ampla Adoção: A maioria dos serviços online populares oferece autenticação em duas etapas.

- Educação do Usuário: Promove uma maior consciência sobre segurança entre os usuários.

Métodos Comuns de Autenticação em Duas Etapas

Os métodos de autenticação em duas etapas variam, mas os mais comuns incluem:

- SMS: Código enviado via mensagem de texto.

- Chamadas Telefônicas: Código fornecido através de uma chamada automatizada.

- Aplicativos de Autenticação: Códigos gerados por aplicativos como o Proton Authenticator e Google Authenticator.

- Chaves de Segurança: Dispositivos físicos que geram códigos únicos e são conectados ao computador.

- E-mail: Código enviado para o e-mail registrado na conta.

Ao implementar a 2FA em suas contas, escolha o método que você considera mais seguro e fácil de usar. Considere a troca de métodos periodicamente, para evitar complacência.

Desafios da Autenticação em Duas Etapas

Embora a autenticação em duas etapas aumente significativamente a segurança, ela não é isenta de desafios. Um desafio comum é o esquecimento do método de autenticação, especialmente se um usuário troca frequentemente de dispositivos. Isso pode resultar em bloqueio de contas, devido à incapacidade de fornecer o código necessário em um novo dispositivo.

Outro desafio é a vulnerabilidade a ataques de engenharia social. Embora a 2FA proteja contra muitos tipos de ataques, os hackers ainda podem tentar enganar os usuários para que revelem suas credenciais, incluindo códigos temporários. Portanto, é crucial que os usuários sejam educados sobre como reconhecer tentativas de phishing e a importância de não compartilhar informações de autenticação.

Práticas Recomendadas para Autenticação em Duas Etapas

Para maximizar a segurança com autenticação em duas etapas, considere seguir estas práticas recomendadas:

- Habilite a 2FA em todas as contas que permitem.

- Utilize aplicativos de autenticação em vez de SMS para maior segurança.

- Evite o uso de métodos que envolvam e-mails inseguros ou números de telefone que possam ser acessíveis.

- Mantenha seu aplicativo de autenticação atualizado e utilize senhas fortes.

- Evite compartilhar informações sensíveis, como códigos de autenticação.

- Revise regularmente suas contas e serviços para garantir que a 2FA esteja habilitada.

- Armazene suas chaves de recuperação em um local seguro.

- Cuidado com ADCs (Automatic Data Collection) que podem comprometer a segurança dos dados de autenticação.

- Eduque-se sobre as últimas ameaças de segurança cibernética.

- Use senhas únicas e complexas para cada conta que utilizar com a 2FA.

A autenticação em duas etapas é uma ferramenta poderosa para melhorar a segurança das suas contas online. Com o entendimento correto de como ela funciona e como implementá-la de maneira eficaz, você pode proteger melhor seus dados e reduzir o risco de acessos indesejados.

Quais são os benefícios do Proton Authenticator?

O Proton Authenticator é uma ferramenta poderosa na luta contra violações de segurança e acesso não autorizado. Ao utilizar autenticação em duas etapas, ele traz inúmeras vantagens para todos os usuários, especialmente aqueles que trabalham em ambientes digitais críticos. Vamos explorar os benefícios mais significativos do Proton Authenticator e como ele pode impactar positivamente a segurança de suas contas.

Um dos principais benefícios do Proton Authenticator é a sua capacidade de adicionar uma camada extra de segurança. Utilizando este aplicativo, mesmo que sua senha seja comprometida, o invasor não conseguirá acessar sua conta sem o código gerado no aplicativo. Isso é vital em um mundo onde os ataques cibernéticos estão se tornando cada vez mais comuns e sofisticados.

Segurança Aprimorada

Ao implementar a autenticação em duas etapas proporcionada pelo Proton Authenticator, você melhora significativamente a segurança de suas contas. Cada vez que alguém tenta acessar sua conta, é necessário inserir o código gerado. Isso reduz drasticamente as chances de acesso não autorizado. Além disso, usando o protocolo TOTP (Time-based One-Time Password), os códigos são gerados a cada 30 segundos, tornando quase impossível a captura e o uso indevido por hackers.

Este método de autenticação é amplamente aceito em diferentes setores. Desde plataformas de redes sociais até aplicativos de bancos, muitos serviços online agora exigem ou recomendam o uso dessa proteção adicional. O Proton Authenticator se destaca devido sua abordagem de segurança robusta, mantendo a privacidade e integridade dos dados do usuário.

Facilidade de Configuração e Uso

Outro aspecto positivo do Proton Authenticator é a sua facilidade de configuração. Após baixar o aplicativo, os usuários podem rapidamente começar a usar a autenticação em duas etapas nas suas contas. O processo geralmente envolve escanear um código QR ou inserir uma chave secreta fornecida pela plataforma online. Isso torna a ativação rápida e eficiente, sem a necessidade de conhecimentos técnicos avançados.

Os comandos são simples e o design do aplicativo é intuitivo, facilitando a navegação. Uma vez que o código é gerado, o usuário apenas precisa copiá-lo e colá-lo no campo apropriado durante o login. Isso reduz obstáculos que poderiam desencorajar a adoção da ferramenta.

Compatibilidade Ampla

O Proton Authenticator também é notável pela sua ampla compatibilidade com diversos serviços. Desde sites de comércio eletrônico até redes sociais, praticamente qualquer plataforma que suporte TOTP pode ser utilizada com este aplicativo. Isso significa que você pode centralizar sua autenticação em um único aplicativo, evitando a complexidade de usar vários sistemas diferentes.

Além disso, o Proton Authenticator também se destaca por permitir a importação de códigos de outros aplicativos. Isso é especialmente útil para aqueles que já usam outras ferramentas de autenticação e desejam migrar sem perder o acesso às suas contas. Com essa funcionalidade, a transição torna-se mais fluida e menos estressante.

Privacidade e Segurança dos Dados

A privacidade é uma preocupação crescente em um mundo cada vez mais digital. O Proton, a empresa por trás do Proton Authenticator, tem um histórico sólido em proteger a privacidade do usuário. Dados coletados pelo aplicativo não são armazenados em servidores remotos, o que significa que as informações sensíveis não estão suscetíveis a ataques de hackers ou vazamentos de dados.

Com criptografia de ponta a ponta, os códigos gerados são seguros e não acessíveis a terceiros. Os usuários podem sentir uma segurança adicional ao saber que a empresa prioriza a proteção das suas informações pessoais.

Facilidade de Acesso e Uso Offline

Uma característica que se destaca é que o Proton Authenticator não depende de uma conexão com a internet para gerar códigos. Isso é uma vantagem significativa, especialmente em situações onde a conectividade pode ser limitada, como em áreas remotas ou durante viagens. O aplicativo continua a funcionar eficientemente, fornecendo os códigos necessários a qualquer momento.

Ter acesso offline também permite que usuários viajem sem a preocupação de perder o acesso a suas contas. Em casos de necessidade urgente de acesso, ter um gerador de códigos sempre disponível pode evitar situações complicadas e desgastantes.

Notification Security and User Awareness

O Proton Authenticator não apenas oferece uma camada de segurança adicional, mas também melhora a conscientização do usuário sobre a segurança digital. A autenticação em duas etapas ensina os usuários a reconhecer a importância de proteger suas contas e dados. Isso ajuda a criar uma mentalidade de segurança, onde os indivíduos se tornam mais cautelosos e informados sobre suas atividades online.

Além disso, o aplicativo pode notificar os usuários sobre tentativas de login suspeitas, fornecendo uma forma adicional de controle. Estar ciente de qualquer atividade estranha na sua conta pode permitir que você tome medidas rápidas para proteger seus dados, como mudar senhas imediatamente.

Conclusão sobre os Benefícios do Proton Authenticator

Finalmente, todos esses benefícios se combinam para criar uma solução de autenticação robusta e confiável. À medida que o ambiente digital continua a se expandir, ferramentas como o Proton Authenticator se tornam essenciais para proteger suas informações. Não só oferece um nível de proteção que as senhas sozinhas não conseguem, mas também ajuda a educar os usuários sobre a importância da segurança digital em um cenário mais amplo.

Como importar códigos de outros aplicativos?

Importar códigos de autenticação de outros aplicativos para o Proton Authenticator é uma maneira eficiente de centralizar sua segurança digital. Muitos usuários que já utilizam aplicativos de autenticação podem desejar migrar para o Proton Authenticator sem perder o acesso às suas contas. Este processo é simples, mas pode variar ligeiramente dependendo do aplicativo que você está importando os códigos.

Por que importar códigos? Essa ação é fundamental para aqueles que desejam seguir com um único aplicativo para autenticação, simplificando a gestão de segurança. Ao importar, você evita confusões, especialmente se estiver lidando com múltiplas contas em diferentes plataformas, tornando o gerenciamento de autenticação muito mais prático.

Passo a Passo para Importar Códigos

Aqui estão as etapas para importar códigos de outros aplicativos de autenticação para o Proton Authenticator:

- Abra o Aplicativo de Origem: Inicie o aplicativo que contém os códigos que você deseja importar.

- Acesse a Tela de Configurações: Localize a seção de configurações ou opções de segurança onde os códigos são gerados.

- Localize a Opção de Exportação: Procure por uma opção que permita exportar, fazer backup, ou exportar tokens de autenticação. Alguns aplicativos podem ter um código QR que pode ser escaneado diretamente.

- Escolha o Método de Exportação: Na maioria dos casos, você poderá escolher entre exportar via QR Code ou usando uma chave secreta. Selecionar o método de QR Code costuma ser mais fácil e rápido.

- Abra o Proton Authenticator: Inicie o aplicativo Proton Authenticator no seu dispositivo.

- Selecione a Opção de Adicionar Nova Conta: Toque na opção de ‘+’ ou ‘Adicionar conta’ para iniciar o processo de importação.

- Escolha Importar de QR Code ou Chave Secreta: Dependendo do que você selecionou anteriormente, você precisará escolher a opção correspondente.

- Escaneie ou Insira o Código: Se você escolheu QR Code, aproxime a câmera do aplicativo do código. Caso contrário, insira a chave secreta manualmente.

- Confirme a Importação: Após escanear ou inserir, confirme a importação. O Proton Authenticator deve criar uma nova entrada com seu código de autenticação.

- Teste a Nova Configuração: Para garantir que tudo está funcionando, faça login em sua conta usando a nova configuração de autenticação.

Considerações Importantes

Ao importar códigos, algumas considerações devem ser levadas em conta. Primeiro, é sempre melhor usar um aplicativo que ofereça recursos de exportação seguros. Apps que permitem exportação de forma não segura podem comprometer suas credenciais.

Além disso, se você estiver migrando de um aplicativo menos conhecido, verifique se ele é realmente confiável antes de exportar suas informações. A segurança nunca deve ser comprometida em nome da conveniência.

Certifique-se também de manter uma cópia de segurança de suas chaves secretas e códigos, caso algo dê errado durante o processo de importação. Isso pode ser especialmente útil se você tiver problemas de acesso em sua nova configuração.

Tabela Comparativa de Aplicativos de Autenticação

Abaixo, uma tabela comparativa que lista alguns aplicativos populares e sua capacidade de exportação de códigos:

| Aplicativo | Exportação de QR Code | Exportação de Chave Secreta | Importação para Proton Authenticator |

|---|---|---|---|

| Google Authenticator | Sim | Não | Sim (Via QR Code) |

| Authy | Sim | Sim | Sim (Via QR Code e Chave) |

| LastPass Authenticator | Sim | Sim | Sim (Via QR Code) |

| Microsoft Authenticator | Sim | Sim | Sim (Via QR Code) |

| Duo Mobile | Não | Sim | Sim (Via Chave) |

A tabela acima oferece uma visão clara sobre quais aplicativos permitem a exportação de códigos de autenticação e como eles se comparam em termos de funcionalidade. Antes de decidir importar, é sempre bom verificar se o aplicativo que você está chutando usar é compatível.

Benefícios da Importação de Códigos

Importar códigos de autenticação tem várias vantagens, como:

- Centralização: Mantenha todos os seus códigos de autenticação em um único lugar.

- Segurança: Reduza a possibilidade de acesso não autorizado unificando suas credenciais.

- Facilidade de Uso: Um único aplicativo simplifica a experiência do usuário.

- Redução de Erros: Ao evitar múltiplos aplicativos, você diminui a chance de inserir códigos incorretos.

- Compatibilidade: Muitos aplicativos de autenticação são projetados para trabalhar bem uns com os outros.

- Menos Confusão: Simplifique sua rotina de login diária.

- Backup Seguro: Tenha uma cópia segura de suas chaves sempre à mão.

- Suporte Transparente: Facilite o suporte ao cliente quando precisar de assistência.

- Acesso Rápido: Tenha acesso instantâneo a seus códigos sem complicação.

- Confiabilidade: Aplicativos avançados como Proton Authenticator proporcionam segurança robusta durante a importação.

Esses benefícios fazem da importação de códigos uma etapa valiosa para aqueles que preocupam-se com a segurança e eficiência digital. O Proton Authenticator, com suas funcionalidades de importação, está na vanguarda da segurança digital.

Comparação com aplicativos concorrentes

Ao escolher um aplicativo de autenticação, especialmente para segurança digital, é vital considerar as opções disponíveis no mercado. O Proton Authenticator é uma excelente escolha, mas é importante compará-lo com outros aplicativos concorrentes. Essa comparação vai ajudar os usuários a entender qual ferramenta se adapta melhor às suas necessidades, levando em conta fatores como segurança, facilidade de uso e funcionalidades.

Existem vários aplicativos que oferecem recursos semelhantes aos do Proton Authenticator, como Google Authenticator, Authy e LastPass Authenticator. Cada um desses aplicativos possui características únicas que podem ser mais ou menos interessantes dependendo das situações e preferências do usuário. Vamos explorar cada uma dessas opções e seus principais pontos a serem considerados.

Comparação de Recursos Chave

Na tabela abaixo, apresentamos uma comparação entre o Proton Authenticator e alguns dos principais concorrentes. Esta tabela destaca características como suporte a múltiplas contas, método de exportação de códigos, e suporte a autenticação em duas etapas.

| Aplicativo | Suporte Múltiplas Contas | Método de Exportação | Autenticação por Push | Compatibilidade |

|---|---|---|---|---|

| Proton Authenticator | Sim | QR Code, Chave Secreta | Não | iOS, Android |

| Google Authenticator | Sim | QR Code | Não | iOS, Android |

| Authy | Sim | QR Code, Chave Secreta | Sim | iOS, Android, Desktop |

| LastPass Authenticator | Sim | QR Code, Chave Secreta | Sim | iOS, Android |

Detalhes dos Concorrentes

Vamos analisar cada um dos aplicativos da tabela acima, destacando suas vantagens e desvantagens:

1. Proton Authenticator

O Proton Authenticator é conhecido por sua forte ênfase em privacidade e segurança. Ele não armazena dados em nuvem, proporcionando uma camada extra de proteção para o usuário. No entanto, atualmente não possui suporte para autenticação por push, o que pode ser uma desvantagem para alguns usuários que preferem notificações instantâneas.

2. Google Authenticator

O Google Authenticator é um dos aplicativos de autenticação mais usados e oferecido gratuitamente. Sua simplicidade é uma de suas principais qualidades, mas carece de recursos avançados. Não permite backup fácil de códigos, o que pode ser problemático em casos de troca de dispositivo.

3. Authy

Authy se destaca por oferecer autenticação por push e backup em nuvem, o que fornece uma facilidade considerável para usuários que podem perder o acesso a seus dispositivos. Entretanto, essa funcionalidade de backup pode ser vista como um risco para privacidade, já que os dados são armazenados em nuvem. Isso pode ser uma preocupação para usuários que priorizam a segurança acima de tudo.

4. LastPass Authenticator

O LastPass Authenticator integra perfeitamente serviços de gerenciamento de senhas com a autenticação em duas etapas. A capacidade de realizar backups automáticos e acessar códigos em múltiplos dispositivos é um ponto forte. No entanto, alguns usuários podem achar o interface um pouco confusa em comparação com outras opções.

Prós e Contras de Cada Aplicativo

Abaixo estão os prós e contras dos aplicativos discutidos, ajudando a resumir sua eficácia e usabilidade:

- Proton Authenticator:

- Pró: Foco em privacidade e segurança.

- Contra: Sem autenticação por push.

- Google Authenticator:

- Pró: Fácil de usar e gratuito.

- Contra: Sem backup de códigos.

- Authy:

- Pró: Suporte para autenticação por push e backup em nuvem.

- Contra: Armazenamento de dados em nuvem pode preocupar usuários de segurança.

- LastPass Authenticator:

- Pró: Integração com gerenciamento de senhas.

- Contra: Interface pode ser confusa.

Conclusão na Comparação

Escolher o aplicativo certo para autenticação em duas etapas é uma decisão importante que depende das preferências pessoais e das necessidades de segurança de cada usuário. O Proton Authenticator é altamente recomendável para aqueles que buscam um aplicativo focado em privacidade e segurança, enquanto o Authy pode ser a escolha ideal para quem valoriza a conveniência com autenticação por push. Google Authenticator e LastPass Authenticator têm seus próprios conjuntos de vantagens, que podem ser atraentes para outros usuários.

Segurança proporcionada pela criptografia de ponta a ponta

A criptografia de ponta a ponta é um conceito central para a segurança de dados e comunicação nas plataformas digitais modernas. Especialmente em aplicativos como o Proton Authenticator, essa técnica é fundamental para garantir que apenas os usuários legítimos tenham acesso às suas informações sensíveis. Quando se trata de autenticação e proteção de contas, entender como essa criptografia funciona pode ajudar a esclarecer sua importância.

O princípio básico da criptografia de ponta a ponta é que os dados são criptografados no dispositivo do remetente e somente descriptografados no dispositivo do destinatário. Isso significa que, mesmo que a informação passe por servidores ou redes, ela permanece protegida e inacessível a qualquer terceiro que tente interceptá-la.

Como Funciona a Criptografia de Ponta a Ponta?

A criptografia de ponta a ponta normalmente utiliza chaves criptográficas para codificar e decodificar as informações. Cada usuário possui um par de chaves: uma chave pública e uma chave privada. A chave pública pode ser compartilhada com qualquer pessoa, enquanto a chave privada deve ser mantida em segredo. Apenas a chave privada pode descriptografar os dados que foram criptografados com a chave pública correspondente.

Este método assegura que mesmo se um invasor conseguir acessar os dados em trânsito, não poderá ler as informações, uma vez que não possui a chave necessária para a descriptografia. Essa segurança adicional é crucial em um momento em que os ataques cibernéticos são frequentes e sofisticados.

Benefícios da Criptografia de Ponta a Ponta

Existem diversas vantagens em utilizar a criptografia de ponta a ponta, especialmente nos serviços de autenticação:

- Proteção de Dados: Garante que informações sensíveis, como senhas e códigos de autenticação, permaneçam seguras durante a transmissão.

- Privacidade: Apenas o remetente e o destinatário podem acessar os dados, o que significa que não são visíveis para hackers ou provedores de serviços.

- Integridade de Dados: A criptografia impede que os dados sejam alterados durante a transmissão. Qualquer modificação acionará uma quebra na criptografia, alertando as partes envolvidas.

- Confiança do Usuário: Aplicativos que utilizam criptografia de ponta a ponta tendem a ganhar a confiança de seus usuários, já que evidenciam um compromisso com a segurança.

- Compliance: Muitas regulamentações de proteção de dados, como o GDPR, exigem a proteção de dados sensíveis, tornando a criptografia uma prática necessária.

Exemplos de Aplicação da Criptografia de Ponta a Ponta

Serviços e aplicativos que utilizam criptografia de ponta a ponta incluem:

- ProtonMail: Um serviço de e-mail que garante que somente você e o destinatário possam ler suas mensagens.

- WhatsApp: Todas as mensagens, chamadas e vídeos compartilhados são criptografados para preservar a privacidade dos usuários.

- Signal: Um aplicativo de mensagens que é frequentemente elogiado pela sua forte proteção de dados.

- Telegram (modo segredo): Oferece conversas criptografadas em seu modo de chat secreto.

Desafios e Limitações

Embora a criptografia de ponta a ponta ofereça altos níveis de segurança, também existem desafios e limitações. Um deles é a necessidade de que ambos os participantes da comunicação possuam o aplicativo ou sistema que suporta essa tecnologia. Sem isso, a comunicação segura não será possível.

Outra limitação é a possível perda de acesso às informações se um usuário perder sua chave privada. Se a chave privada de um usuário for perdida ou corrompida, isso pode resultar em perda permanente dos dados criptografados. Portanto, é essencial que os usuários tomem medidas para proteger suas chaves privadas.

Implementação no Proton Authenticator

No contexto do Proton Authenticator, a criptografia de ponta a ponta significa que as informações de autenticação estão protegidas desde seu ponto de origem até o destino final. Ao usar este aplicativo, os usuários podem ter certeza de que seus códigos de autenticação estão seguros, o que é crucial para evitar acessos não autorizados às contas.

Essencialmente, isso significa que, mesmo que um invasor consiga interceptar os códigos, eles seriam inúteis sem a chave privada do usuário, que está sempre segura em seu dispositivo. Assim, o Proton Authenticator permite que os usuários mantenham o controle sobre suas informações, incentivando práticas de segurança digitais mais robustas.

Conclusão sobre a Segurança Proporcionada pela Criptografia

Com a dependência crescente de aplicativos e serviços digitais, a segurança dos dados nunca foi tão vital. A criptografia de ponta a ponta é uma técnica eficaz que proporciona uma camada extra de proteção, garantindo que apenas os usuários autorizados tenham acesso a informações sensíveis. Com a adoção crescente de ferramentas que utilizam esse tipo de criptografia, como o Proton Authenticator, os usuários podem se sentir mais seguros ao gerenciar suas credenciais e informações pessoais em um ambiente online.

Versões disponíveis para diferentes sistemas

O Proton Authenticator é um aplicativo altamente versátil que atende a uma variedade de sistemas operacionais, garantindo que usuários em diferentes plataformas possam usufruir de suas funcionalidades de autenticação segura. A acessibilidade do aplicativo em múltiplos sistemas é um fator crítico para os usuários hoje em dia, já que muitas pessoas usam mais de um dispositivo em suas rotinas diárias.

As principais versões disponíveis do Proton Authenticator incluem suporte para os sistemas mais comuns, como Android e iOS. A compatibilidade com essas plataformas permite que os usuários tenham acesso a um gerador de códigos seguro, independentemente do dispositivo que estão usando. Vamos explorar as versões disponíveis e suas características específicas para diferentes sistemas operacionais.

Versões do Proton Authenticator

1. Proton Authenticator para Android

A versão para Android do Proton Authenticator está disponível na Google Play Store. Este aplicativo é projetado para maximizar a segurança e a praticidade. Com uma interface amigável, os usuários podem facilmente adicionar contas e gerar códigos de autenticação rapidamente.

Várias funcionalidades tornam essa versão atraente. O aplicativo permite que os usuários adicionem contas digitalizando um código QR ou inserindo manualmente uma chave secreta. Além disso, as atualizações regulares garantem que o aplicativo se mantenha em conformidade com as melhores práticas de segurança, o que é especialmente importante dado que plataformas Android podem ser alvo de uma variedade de ameaças de segurança.

2. Proton Authenticator para iOS

Para usuários de iPhone e iPad, o Proton Authenticator também está disponível na App Store. Este aplicativo foi otimizado para o ambiente iOS, proporcionando uma experiência fluida e intuitiva.

As funcionalidades incluem todos os recursos que você encontra na versão Android, como geração de códigos TOTP (Time-based One-Time Password) e a capacidade de importar contas. Mas, além disso, a versão para iOS oferece integração perfeita com o sistema de notificação do iPhone, permitindo que os usuários recebam alertas diretamente nas suas telas de bloqueio.

3. Versão Web do Proton Authenticator

O Proton Authenticator também pode ser acessado através de uma versão web, o que é uma vantagem considerável para aqueles que preferem gerenciar suas contas em um computador. Essa versão é projetada para fornecer todas as funcionalidades das versões móveis em uma interface de desktop.

Na versão web, os usuários podem adicionar, editar e remover contas de autenticação de forma rápida. A segurança é mantida através de criptografia robusta e autenticação em duas etapas, garantindo que as contas permaneçam protegidas, mesmo quando acessadas de um computador.

Funcionalidades e Características Específicas

Independentemente da plataforma, algumas características permanecem constantes entre todas as versões do Proton Authenticator:

- Facilidade de Uso: A interface é intuitiva e fácil de navegar, com opções claras para adicionar novas contas.

- Compatibilidade com TOTP: Geração de códigos temporários utilizando o protocolo TOTP, amplamente aceito.

- Segurança de Dados: Proteção robusta através de criptografia de ponta a ponta, garantindo que seus dados permaneçam seguros.

- Importação de Contas: Usuários podem importar facilmente contas de outros aplicativos com QR codes ou chaves secretas.

- Atualizações Regulares: O aplicativo recebe atualizações frequentes para melhorar a segurança e a funcionalidade.

Comparação de Funcionalidades em Diferentes Sistemas

Abaixo, uma tabela comparativa que destaca as funcionalidades específicas disponíveis nas diferentes versões do Proton Authenticator:

| Funcionalidade | Android | iOS | Web |

|---|---|---|---|

| Geração de Códigos TOTP | Sim | Sim | Sim |

| Importação de Contas | Sim | Sim | Sim |

| Notificações Push | Não | Sim | Sim |

| Interface Amigável | Sim | Sim | Sim |

| Segurança de Dados | Sim | Sim | Sim |

Considerações sobre Plataformas Móveis e de Desktop

Para usuários que utilizam tanto dispositivos móveis quanto desktops, é benéfico entender as vantagens de cada plataforma. A versão móvel tem a vantagem de ser conveniente e portátil, permitindo que os usuários acessem seus códigos a qualquer momento. Isso é crucial no campo da segurança, onde o tempo de resposta é muitas vezes crítico.

Em contrapartida, a versão web oferece um espaço mais amplo para gerenciar contas e pode ser mais fácil de utilizar quando se trabalha em um ambiente de escritório. Para alguns usuários, a possibilidade de usar tanto a versão móvel quanto a versão desktop pode oferecer uma flexibilidade adicional, permitindo que navegadores e serviços online sejam usados de maneira mais eficiente.

Portanto, independentemente da sua preferência pessoal ou da plataforma que você utiliza, o Proton Authenticator está disponível para ajudar a gerenciar suas senhas de forma segura e eficaz.

Conclusão e recomendações para usuários

O uso de autenticação em duas etapas, especialmente através de ferramentas como o Proton Authenticator, é um passo vital para garantir a segurança nas contas digitais. A importância de implementar essa camada adicional de proteção não pode ser subestimada, especialmente em um mundo onde violação de dados e ataques cibernéticos estão se tornando cada vez mais frequentes. Para usuários que estão considerando adotar ou já estão usando o Proton Authenticator, algumas recomendações e conclusões podem ajudá-los a maximizar seus benefícios.

A integração de uma ferramenta de autenticação que utilize criptografia de ponta a ponta, como o Proton Authenticator, oferece uma camada de segurança que a autenticação convencional não consegue proporcionar. Com isso, mesmo que as credenciais de um usuário sejam comprometidas, o acesso à conta ainda requer a entrada de um código gerado pelo app, dificultando a vida de invasores.

Recomendações para Usuários

Para garantir uma experiência segura e eficaz com o Proton Authenticator, considere as seguintes recomendações:

- Habilite a autenticação em duas etapas em todas as contas: Sempre que possível, ative a 2FA em todas as contas sensíveis, como e-mails, bancos e redes sociais.

- Use senhas fortes: Garanta que suas senhas sejam complexas e diferentes para cada conta, facilitando a segurança.

- Armazene suas chaves secretas com segurança: Ao configurar o Proton Authenticator, mantenha suas chaves secretas em um local seguro, como um gerador de senhas confiável.

- Fique atento a tentativas de phishing: Nunca forneça códigos de autenticação a terceiros e desconfie de solicitações de segurança inesperadas.

- Faça backup de suas configurações: Caso mude de dispositivo, tenha um plano para transferir ou recuperar suas configurações de autenticação.

- Atualize regularmente o aplicativo: Mantenha seu aplicativo Proton Authenticator sempre atualizado para garantir que você tenha as últimas funcionalidades e correções de segurança.

- Eduque-se sobre segurança digital: Fique informado sobre as melhores práticas de segurança online e casos de novas ameaças.

- Utilize autenticação por push quando disponível: Se um serviço oferecer autenticação por push, considere ativá-la como uma alternativa a códigos manuais.

- Desconecte-se de dispositivos não utilizados: Sempre que possível, desconecte-se de contas que não estejam em uso, especialmente em dispositivos públicos.

- Teste sua configuração: Periodicamente, verifique se os códigos estão sendo gerados corretamente e teste o acesso a suas contas utilizando o aplicativo.

Considerações Finais

Os avanços tecnológicos trazem tanto benefícios quanto riscos, e a segurança online é uma preocupação crescente que não deve ser ignorada. A implementação de aplicativos como o Proton Authenticator é um passo importante para proteger informações pessoais e sensíveis. Ao seguir as recomendações acima, os usuários podem não apenas aumentar sua segurança, mas também ficar mais confortáveis ao navegar pelo ambiente digital.

Concluindo, o Proton Authenticator oferece uma solução robusta e eficiente para a autenticação em duas etapas. Usuários que adotam essa ferramenta, juntamente com práticas de segurança recomendadas, podem usufruir de uma experiência online significativamente mais segura e confiável. Cada passo dado para melhorar a segurança pessoal é um passo na direção certa para proteger informações na era digital.

Fonte: MacMagazine