Se você recebeu um alerta da Apple, é importante identificar a natureza do aviso e seguir ações específicas para garantir a segurança do seu dispositivo. Primeiro, verifique a fonte do alerta para garantir que seja legítima. Em seguida, é essencial atualizar o iOS, realizar um exame de segurança com antivírus e verificar a atividade recente em sua conta Apple. Além disso, considere alterar sua senha e ativar a autenticação de dois fatores. Mantenha-se informado sobre as últimas práticas de segurança e realize auditorias regulares no seu dispositivo para evitar futuros problemas de segurança.Você sabia que a ameaça do spyware está mais próxima do que parece? Recentemente, a Apple enviou alertas sobre ataques a dispositivos na França, destacando a fragilidade da segurança digital. Mas o que realmente esses alertas significam para você? Neste artigo, vamos explorar a natureza do spyware, como ele opera e o que a Apple está fazendo para proteger seus usuários. Vamos juntos entender como você pode se proteger e o que fazer se um alerta como esse chegar até você. Não ignore essas informações!

O que é spyware e como ele afeta usuários?

Spyware é um tipo de software malicioso que se infiltra em dispositivos sem o conhecimento do usuário, coletando informações pessoais e confidenciais. Esses programas podem ser implantados por meio de downloads de aplicativos, e-mails infectados ou até mesmo por sites maliciosos. Uma vez instalado, o spyware pode monitorar atividades, gravar senhas, e até usar a câmera ou microfone do dispositivo. Essa situação coloca a privacidade do usuário em risco, expondo dados sensíveis a pessoas mal-intencionadas.

Como o Spyware Funciona?

A principal função do spyware é coletar dados. Ele se instala em segundo plano e passa a coletar informações sobre os hábitos de navegação, preferências e dados pessoais. Ao acessar sites, este tipo de software pode registrar cada clique, cada pesquisa e até capturar dados de formulários. A informação coletada é frequentemente enviada para servidores controlados por criminosos, que podem usar esses dados para fraudes, roubo de identidade ou vendas no mercado negro.

Tipos Comuns de Spyware

Dentre os vários tipos de spyware, alguns são mais comuns e perigosos:

- Keyloggers: Capturam tudo que é digitado no teclado.

- Adware: Exibe anúncios indesejados e pode coletar dados do usuário.

- Trojans: Se disfarçam como software legítimo para enganar o usuário.

- Trackers: Monitoram e registram a atividade online do usuário.

- Stalkerware: Rastreia a localização e as atividades do usuário sem consentimento.

Consequências do Uso de Spyware

Os efeitos do spyware podem ser devastadores. A perda de dados pessoais, acesso a contas bancárias e a violação de privacidade são algumas das consequências. Além disso, o spyware pode levar à lentidão do dispositivo, já que consome recursos significativos do sistema. Usuários podem também enfrentar problemas legais caso suas informações sejam usadas para práticas ilegais. Por isso, a proteção contra spyware é essencial para garantir a segurança digital.

Como Proteger-se Contra Spyware

Para se proteger contra a ameaça do spyware, considere as seguintes recomendações:

- Use um software antivírus: Mantenha seu software de segurança atualizado e faça verificações regulares.

- Evite downloads suspeitos: Não baixe aplicativos de fontes não confiáveis.

- Verifique as permissões de aplicativos: Esteja atento às permissões que aplicativos solicitam.

- Desconfie de e-mails desconhecidos: Evite clicar em links de remetentes desconhecidos.

- Atualize regularmente seu sistema: Instalações de segurança e correções ajudam a bloquear malwares.

- Utilize VPNs: Redes privadas virtuais dificultam o rastreamento online.

- Configure firewalls: Firewalls podem impedir conexões indesejadas.

- Evite redes Wi-Fi públicas: Use conexões seguras sempre que possível.

- Educação sobre segurança digital: Informar-se sobre práticas seguras pode prevenir infecções.

- Realize auditorias de segurança: Verifique sua configuração de segurança regularmente.

Recentes alertas da Apple sobre spyware na França

Recentemente, a Apple emitiu alertas significativos sobre a presença de spyware que afeta dispositivos na França. Essa atualização é uma resposta a um aumento notável de casos de investimento em ferramentas de espionagem digital, que visam usuários de dispositivos Apple. A companhia tem se dedicado a proteger seus clientes, alertando-os sobre os riscos que esses softwares representam e aconselhando sobre medidas preventivas.

O Contexto dos Alertas

A segurança cibernética é uma preocupação crescente em todo o mundo. Com o avanço das tecnologias digitais, os ataques também se tornaram mais sofisticados. Na França, a Apple confirmou que usuários de iPhone e iPad têm se tornado alvos de ataques de spyware, que podem extrair informações sensíveis como senhas, dados bancários e informações pessoais. Essa situação problemática levou a empresa a se posicionar gradualmente, esclarecendo a importância da proteção dos dados dos seus usuários.

A Apple, por meio de seus comunicados, recomenda que os usuários estejam atentos a sinais de possíveis infiltrações, como lentidão inesperada dos dispositivos, comportamentos estranhos e permissões de aplicativos excessivas. Esses são indícios de que um software malicioso pode estar presente. Portanto, o objetivo é educar os usuários para que eles próprios possam detectar e responder a essas ameaças de maneira eficaz.

Exemplos de Spyware Em Uso

Alguns dos spywares mais notórios que podem atacar dispositivos Apple incluem:

- Pegasus: Projeto desenvolvido por uma empresa de segurança israelense, projetado para espionar ativistas e jornalistas.

- Spyware de Análise de Dados: Usa algoritmos avançados para monitorar e gravar atividades online, coletando dados sem consentimento.

- Stalkerware: Ferramentas disfarçadas que permitem que uma pessoa monitore outra sem que o alvo saiba.

- Trojans: Programas que se disfarçam de software legítimo para acessar informações confidenciais.

- Adware: Anúncios que coletam dados sobre preferências do usuário e o expõem a mais riscos.

A Apple se comprometeu a oferecer atualizações contínuas de segurança. No entanto, é fundamental que os usuários façam a sua parte, permanecendo informados sobre as mais recentes ameaças e aplicando as melhores práticas de segurança digital em seus dispositivos.

Pontos Importantes para os Usuários

Para que os usuários se mantenham seguros contra os ataques de spyware, a Apple lista as seguintes melhores práticas:

- Atualizações de Software: Mantenha seu dispositivo sempre atualizado. As atualizações frequentemente incluem correções de segurança que podem proteger contra novas ameaças.

- Verificar Autorizações: Fique atento às permissões que os aplicativos solicitam ao serem instalados. Certifique-se de que não estão pedindo acesso desnecessário.

- Instalação de Antivírus: Utilize softwares de segurança disponíveis para verificar se há algum spyware instalado.

- Desconfie de Links Estranhos: Não clique em links ou baixe arquivos de remetentes desconhecidos, pois esses podem conter malware.

- Monitoramento de Atividades: Realize checagens regulares de seu dispositivo para identificar comportamentos incomuns.

- Cuidado com Wi-Fi Público: Evite usar redes Wi-Fi públicas para transações sensíveis como bancos ou compras.

- Educacão em Segurança Digital: Mantenha-se informado sobre as tendências de segurança e os novos tipos de spyware.

- Utilização de VPNs: Uma Rede Privada Virtual (VPN) pode aumentar sua segurança ao navegar.

- Desinstalar Aplicativos Desconhecidos: Remova qualquer aplicativo que você não reconheça ou que não tenha baixado diretamente da loja oficial.

- Contato com Profissionais: Caso suspeite que seu dispositivo tenha sido comprometido, procure ajuda de especialistas em segurança cibernética.

A Apple reforça que a segurança do usuário é a prioridade máxima e que os alertas são parte de um esforço contínuo para manter a confiança e segurança de seus clientes. É fundamental que cada usuário atue proativamente no monitoramento e proteção de seus dados.

Exemplos de spywares perigosos: Pegasus e Predator

O cenário da segurança digital tornou-se alarmante com a ascensão de spywares avançados, sendo dois dos exemplos mais notórios o Pegasus e o Predator. Essas ferramentas de vigilância estão entre as mais sofisticadas, projetadas para serem usadas por governos e organizações em atividades de espionagem. Ambos têm a capacidade de comprometer a privacidade dos usuários, acessando informações sensíveis, e exemplificam como o spyware pode ameaçar não apenas indivíduos, mas também entidades maiores como empresas e governos.

Pegasus: Espionagem Avançada

Pegasus é um software de espionagem desenvolvido pela NSO Group, uma empresa israelense. Este spyware é famoso por sua capacidade de implantar-se em dispositivos iOS e Android sem o conhecimento do usuário. Ele utiliza vulnerabilidades em sistemas operacionais e aplicativos para obter acesso total ao dispositivo, incluindo mensagens, chamadas, e até mesmo ativar câmeras e microfones.

Um dos aspectos mais críticos do Pegasus é que ele pode ser instalado em um dispositivo apenas com um clique em um link malicioso. Uma técnica de ataque comum, chamada de “zero-click exploit”, não exige que a vítima faça nada além de receber uma mensagem. Isso torna o Pegasus particularmente perigoso, pois a maioria dos usuários não está ciente de que está sendo monitorada.

Funcionalidades do Pegasus

O Pegasus oferece uma gama de funcionalidades que o tornam altamente eficaz. Aqui estão algumas de suas capacidades:

- Acesso Total: Pode acessar todos os dados armazenados no dispositivo, incluindo emails, mensagens de texto e histórico de chamadas.

- Gravação de Chamadas: Permite gravar chamadas em tempo real.

- Ativação Remota: Pode ativar a câmera e o microfone do dispositivo sem a permissão do usuário.

- Monitoramento em Tempo Real: Oferece a capacidade de rastrear a localização do usuário e monitorar atividades em tempo real.

- Captura de Dados: Coleta dados de aplicativos populares como WhatsApp e Signal, que normalmente são considerados seguros.

A utilização do Pegasus levantou questões sérias sobre ética e privacidade, especialmente em casos onde jornalistas e ativistas foram alvos de espionagem.

Predator: A Nova Geração de Spyware

O Predator, desenvolvido pela empresa francesa Oligarchs, é outro exemplo de spyware avançado que ganha notoriedade em termos de funcionalidade e impacto. Enquanto o Pegasus é conhecido por sua capacidade de infiltração sem consentimento, o Predator se destaca por permitir que usuários realizem atividades de espionagem com menos habilidade técnica.

O Predator foi projetado para ser usado em dispositivos móveis e computadores, dando a seus operadores controle total sobre o alvo. Ele pode ser adquirido como um serviço, facilitando que qualquer um – até mesmo aqueles com recursos limitados – utilizem suas capacidades de vigilância.

Funcionalidades do Predator

As principais funcionalidades do Predator incluem:

- Interface Amigável: Possui uma interface acessível que permite a usuários leigos navegar e usar suas funções facilmente.

- Rastreamento de Localização: Similar ao Pegasus, permite rastrear a localização do usuário em tempo real.

- Captura de Dados de Aplicativos: Pode coletar informações de aplicativos de comunicação direta e redes sociais.

- Espionagem em Tempo Real: Capaz de gravar áudio, vídeo e capturar fotos em tempo real.

- Monitoramento Contínuo: Fornece relatórios regulares sobre as atividades do dispositivo monitorado.

A facilidade de uso do Predator levantou preocupações sobre seu uso crescente entre indivíduos com intenções maliciosas, tornando-o uma ferramenta perigosa no mundo da espionagem digital.

Comparação entre Pegasus e Predator

| Característica | Pegasus | Predator |

|---|---|---|

| Acesso ao Dispositivo | Sem consentimento, instalação remota | Instalação mais acessível, permite fácil controle |

| Usabilidade | Requer habilidades técnicas | Interface amigável |

| Visibilidade | Difícil de detectar | Mais fácil de monitorar e detectar |

| Propósito | Espionagem governamental e corporativa | Espionagem direcionada e vendas comerciais |

Ambos os spywares exemplificam a luta constante entre a segurança digital e a privacidade. As implicações éticas da utilização de softwares como Pegasus e Predator não podem ser ignoradas. O surgimento dessas tecnologias reforça a necessidade urgente de usuários e organizações adotarem práticas rigorosas de segurança digital.

Quem pode ser alvo de ataques de spyware?

Os ataques de spyware podem afetar qualquer pessoa ou entidade que utiliza dispositivos digitais, mas alguns grupos são mais vulneráveis e frequentemente visados. O aumento da digitalização e do acesso à informação tornou a espionagem digital uma prática comum entre cibercriminosos e organizações hostis. Portanto, entender quem pode ser alvo é crucial para implementar medidas de segurança adequadas.

Estudantes e Acadêmicos

Estudantes e acadêmicos são alvos frequentes de ataques de spyware. Eles costumam utilizar redes Wi-Fi públicas em bibliotecas e cafés, o que torna seus dispositivos mais suscetíveis a invações. Além disso, as informações que frequentemente manipulam, como pesquisas e dados de projetos, podem ser valiosas. O acesso a esses dados pode ser explorado por concorrentes acadêmicos ou organizações que desejam roubar propriedade intelectual.

Profissionais de Setores Sensíveis

Profissionais que trabalham em setores sensíveis, como segurança nacional, defesa e serviços financeiros, são alvos preferenciais. Informações confidenciais lidam com estratégias, planos de segurança e dados financeiros críticos. O roubo de tais informações pode ter consequências graves, tanto para a segurança individual quanto para a segurança nacional.

Jornalistas e Ativistas

Jornalistas investigativos e ativistas de direitos humanos são altamente expostos a ataques de spyware. Seus trabalhos frequentemente envolvem a coleta de informações sensíveis sobre corrupção, violações de direitos humanos e outras questões delicadas. Organizações que tentam silenciar críticas podem usar spyware para monitorar e intimidar jornalistas e defensores de direitos humanos, comprometendo sua segurança e trabalho.

Executivos e Líderes Empresariais

Executivos de alto escalão e líderes em empresas são inegavelmente alvos de spyware. Concorrentes ou agentes mal-intencionados podem buscar acessar informações estratégicas sobre marketing, novos produtos, ou mesmo estratégias de negócios. Um ataque bem-sucedido a esses indivíduos pode levar a vastos desvios de informações que prejudicam a competitividade da empresa.

Usuários Comuns e Consumidores

É importante ressaltar que usuários comuns também podem ser alvos. Embora possam não ter informações tão valiosas, os dados pessoais, como números de telefone, contatos, senhas e informações financeiras, ainda são altamente desejados por criminosos. O uso de spyware pode resultar em roubo de identidade ou fraudes financeiras. Portanto, é fundamental adotar medidas de segurança digitais.

Como os Atacantes Escolhem seus Alvos?

A escolha dos alvos de spyware geralmente se baseia em fatores como:

- Vulnerabilidades Técnicas: Usuários que não possuem segurança adequada ou mantêm softwares desatualizados.

- Valor das Informações: Dados que possam gerar lucro, como informações financeiras ou estratégicas.

- Exposição Pública: Pessoas que estão em posições de destaque ou cujas ações são amplamente discutidas.

- Acesso a Redes Públicas: Usuários que frequentemente acessam redes Wi-Fi públicas, que são menos seguras.

- Uso de Equipamentos Deslocados: Profissionais que trabalham remotamente e utilizam dispositivos pessoais para trabalho.

Consequências dos Ataques de Spyware

As consequências dos ataques de spyware podem ser devastadoras tanto em nível individual quanto organizacional. Para usuários comuns, isso pode significar perda de dados pessoais e fraudes financeiras. Para jornalistas e ativistas, pode resultar em perseguições e violações de privacidade. Não só os alvos diretos enfrentam riscos; organizações podem sofrer danos à reputação e perdas financeiras significativas devido à exposição de informações confidenciais.

Protegendo-se Contra Ataques de Spyware

Compreender quem pode ser alvo de ataques de spyware ajuda a reforçar as estratégias de proteção. Aqui estão algumas dicas eficazes para se proteger:

- Mantenha seu software atualizado: As atualizações frequentemente corrigem vulnerabilidades que podem ser exploradas.

- Use antivírus confiáveis: Programas de segurança ajudam a identificar e remover spyware.

- Cuidado com downloads: Evite baixar softwares suspeitos ou desconhecidos.

- Verifique as permissões dos aplicativos: Não conceda permissões desnecessárias a aplicativos instalados.

- Use senhas fortes: Senhas complexas e únicas dificultam o acesso não autorizado.

- Cuidado ao usar redes públicas: Utilize uma VPN ao acessar informações sensíveis em redes abertas.

- Desconfie de e-mails e mensagens: Ataques de phishing são uma das principais formas de instalação de spyware.

- Eduque-se sobre segurança digital: Mantenha-se informado sobre novas ameaças e práticas de segurança.

- Realize auditorias de segurança: Verifique regularmente seu dispositivo e suas configurações de segurança.

- Fique atento às atualizações de segurança: Siga as orientações de segurança fornecidas pelos fabricantes dos seus dispositivos.

Como saber se seu dispositivo foi comprometido?

Determinar se um dispositivo foi comprometido por spyware ou outros tipos de malware é essencial para garantir a segurança dos dados pessoais e profissionais. Com o aumento dos ataques cibernéticos, é vital estar atento a sinais que podem indicar uma infiltração. Felizmente, existem vários indicadores que podem ajudar a identificar uma possível invasão em seu sistema.

Sinais de Comprometimento

Os dispositivos comprometidos frequentemente apresentam comportamentos estranhos e inesperados. Aqui estão alguns sinais que podem indicar que seu dispositivo foi afetado por algum tipo de spyware:

- Desempenho Lento: Se o seu dispositivo de repente está mais lento do que o normal, pode ser um sinal de que um software malicioso está utilizando seus recursos.

- Aumento no Uso de Dados: Um uso incomum de dados pode indicar que o spyware está enviando informações para fora do seu dispositivo.

- Aplicativos Desconhecidos: Se você notar aplicativos que não se lembra de ter instalado, isso pode ser um sinal claro de comprometimento.

- Exibição de Anúncios Inesperados: A presença de anúncios pop-up estranhos ou outros tipos de publicidade pode ser um indício de software adware.

- Redirecionamento de Navegador: Se os links que você clica levam a sites diferentes do esperado, pode haver uma infecção de spyware.

- Mensagens de Erro Estranhas: Mensagens de erro que aparecem frequentemente e sem explicação podem ser um sinal de que algo está errado.

- Alterações nas Configurações: Mudanças nas configurações de segurança ou privacidade que você não fez podem indicar que alguém tem acesso ao seu dispositivo.

- Atividade de Conta Desconhecida: Verifique se há atividades em suas contas online que você não reconhece.

- Inatividade da Bateria: Um alto consumo de bateria pode ser causado por aplicações maliciosas que estão sempre em segundo plano.

- Código Malicioso em Aplicativos: Se receber alertas de segurança de programas antivírus ou de proteção de malware, isso pode indicar uma infecção.

Passos para Verificação de Comprometimento

Se você suspeita que seu dispositivo foi comprometido, siga estes passos para verificar:

- Reinicie seu Dispositivo: Às vezes, um simples reinício pode resolver problemas temporários que não são causados por malware.

- Verifique Usuários e Permissões: Vá até as configurações do dispositivo e verifique os usuários e as permissões de aplicativos. Revogue permissões a acessos não autorizados.

- Examine seus Aplicativos: Faça uma auditoria dos aplicativos instalados. Desinstale os que você não reconhece ou não usa.

- Execute um Antivírus: Use um software antivírus confiável para realizar uma verificação completa do sistema.

- Atualize seu Sistema Operacional: Mantenha seu sistema operacional e programas atualizados para garantir que estão protegidos contra vulnerabilidades conhecidas.

- Considere um Reset de Fábrica: Se suspeitar de comprometimento sério, um reset de fábrica pode ser necessário para remover software malicioso. Lembre-se de fazer backup de seus dados antes.

- Ative as Configurações de Segurança: Configure recursos de segurança como autenticação em dois fatores em suas contas.

- Monitore seu Dispositivo: Após a limpeza, continue monitorando o dispositivo por atividades incomuns.

- Consulte um Profissional: Se não se sentir confortável em resolver o problema, busque ajuda de um especialista em segurança cibernética.

- Eduque-se: Mantenha-se informado sobre novas ameaças de malware e spyware e as melhores práticas de segurança digital.

Ferramentas de Segurança Úteis

Existem várias ferramentas que podem ajudar na detecção e remoção de spyware:

| Nome do Produto | Tipo | Uso |

|---|---|---|

| Malwarebytes | Antimalware | Detecta e remove malwares em tempo real. |

| Avast Free Antivirus | Antivírus | Proteção contra vírus e spyware; versão gratuita disponível. |

| AVG Antivirus | Antivírus | Proteção básica e avançada contra diferentes tipos de malware. |

| Kaspersky | Antivírus | Uma solução comprensiva e eficaz para proteção contra spyware. |

| AdwCleaner | Antimalware | Focado em remover adware e potenciais programas indesejados. |

| Bitdefender | Antivírus | Oferece proteção em várias camadas contra malware. |

| Norton | Antivírus | Proteção completa com múltiplas funcionalidades de segurança. |

| Spybot Search & Destroy | Antispyware | Ferramenta poderosa para localizar e remover spyware. |

| ESET NOD32 | Antivírus | Proteção proativa e fácil de usar contra ameaças. |

| SuperAntiSpyware | Antispyware | Excelente para detecção e remoção de spyware específico. |

Estar consciente dos riscos e como identificar um dispositivo comprometido ajuda na proteção de dados pessoais e profissionais. Implementar as ações corretas pode evitar que você seja mais uma vítima de ataques de spyware.

Dicas para proteger seu dispositivo contra spyware

Proteger seu dispositivo contra spyware é essencial para garantir a segurança de suas informações pessoais e profissionais. O spyware é um software malicioso que pode infiltrar-se em sistemas e coletar dados sem o conhecimento do usuário. À medida que as ameaças digitais evoluem, é fundamental implementar práticas eficazes para minimizar os riscos. Aqui estão algumas dicas importantes que podem ajudar você a manter seu dispositivo seguro.

Mantenha seu Software Atualizado

Um dos passos mais simples, porém mais eficazes, para proteger seu dispositivo é garantir que seu sistema operacional, aplicativos e software de segurança estejam sempre atualizados. As atualizações frequentemente corrigem vulnerabilidades que os criminosos podem explorar. Portanto, ative as atualizações automáticas sempre que possível. Isso garante que você receba as correções mais recentes assim que elas forem disponibilizadas.

Use Softwares Antivírus Confiáveis

Instalar um software antivírus eficiente é uma linha de defesa crítica. Um bom antivírus pode detectar e eliminar diversas ameaças, incluindo spyware. Escolha um antivírus que ofereça proteção em tempo real e faça verificações regulares do sistema. Ele deve ser capaz de identificar comportamentos suspeitos e bloquear sites prejudiciais que tentam instalar malware no seu dispositivo.

Seja Cauteloso com Downloads

Evitar downloads de fontes não confiáveis é uma das melhores práticas de segurança. Não baixe aplicativos, arquivos ou softwares de sites desconhecidos ou não verificados. Muitas vezes, o spyware é escondido dentro de pacotes de instalação de programas aparentemente legítimos. Sempre baixe programas diretamente de lojas oficiais, como Google Play ou Apple App Store.

Monitoramento de Permissões de Aplicativos

Ao instalar novos aplicativos, sempre verifique as permissões que eles solicitam. Aplicativos que pedem acesso a dados ou recursos que não são necessários para sua funcionalidade padrão podem ser uma bandeira vermelha. Revise regularmente as permissões de aplicativos instalados e revogue acessos que parecem excessivos.

Use Autenticação de Dois Fatores

Quando disponível, sempre habilite a autenticação em dois fatores (2FA) em suas contas online. Essa camada extra de segurança requer que você forneça duas formas de identificação antes de acessar sua conta. Mesmo que um invasor tenha sua senha, ele precisaria de uma segunda forma de verificação, geralmente um código enviado para um dispositivo em seu controle.

Evite Redes Wi-Fi Públicas

As redes Wi-Fi públicas são frequentemente alvo de ataques, pois são menos seguras e mais fáceis de comprometer. Evite fazer transações financeiras ou acessar informações sensíveis enquanto conectado a uma rede pública. Se precisar usar uma rede pública, considere utilizar uma VPN (Rede Privada Virtual), que cifrará sua conexão e aumentará a segurança.

Eduque-se Sobre Segurança Digital

Manter-se informado sobre as últimas ameaças e práticas recomendadas em segurança cibernética é fundamental. Participe de seminários, leia artigos e assista a vídeos sobre o tema. Quanto mais você souber sobre como o spyware e outros tipos de malware funcionam, melhor preparado você estará para se proteger contra eles.

Realize Auditorias de Segurança Regularmente

Agende auditorias de segurança em seus dispositivos para identificar vulnerabilidades e corrigir falhas antes que possam ser exploradas. Isso pode incluir verificar suas configurações de segurança, analisar os aplicativos instalados e fazer limpezas periódicas de dados e arquivos desnecessários.

Install a VPN

Usar uma VPN, ou Rede Privada Virtual, quando navega na internet pode ajudar a proteger seus dados. Uma VPN cifra sua conexão, dificultando que hackers capturem suas informações. Isso é especialmente útil ao usar redes Wi-Fi públicas, onde o risco de ataque é maior.

Esteja Atento a Sinais de Comprometimento

Fique atento a qualquer sinal que possa indicar que seu dispositivo foi comprometido. Comece a monitorar o desempenho do seu dispositivo e as configurações de segurança. Se algo parecer fora do normal, saiba como agir rapidamente para minimizar danos.

Resumo das Dicas de Segurança

A seguir, um resumo das dicas mais importantes:

- Mantenha seu software atualizado.

- Use softwares antivírus confiáveis.

- Evite downloads de fontes não confiáveis.

- Monitore as permissões de aplicativos.

- Habilite autenticação de dois fatores em contas online.

- Evite redes Wi-Fi públicas quando possível.

- Mantenha-se informado sobre segurança digital.

- Realize auditorias de segurança regularmente.

- Use uma VPN para navegação segura.

- Esteja atento a sinais de comprometimento.

Ferramentas de Segurança Recomendadas

| Produto | Tipo | Descrição |

|---|---|---|

| Malwarebytes | Antimalware | Eficiente em detectar e remover spyware. |

| Kaspersky | Antivírus | Proteção abrangente com recursos avançados de segurança. |

| Avast Free Antivirus | Antivírus | Opção grátis com boas funcionalidades de proteção. |

| NordVPN | VPN | Protocólo robusto de segurança para proteger sua navegação. |

| AdwCleaner | Antimalware | Focado na remoção de adware e potenciais programas indesejados. |

| ProtonVPN | VPN | Versão gratuita disponível, com forte ênfase em privacidade. |

| AVG Antivirus | Antivírus | Proteção sólida com interface fácil de usar. |

| SUPERAntiSpyware | Antispyware | Remoção de spyware e outras ameaças maliciosas. |

| Bitdefender | Antivírus | Oferece proteção completa contra diferentes tipos de malware. |

| ESET NOD32 | Antivírus | Eficaz em proteção contra vírus e malwares diversos. |

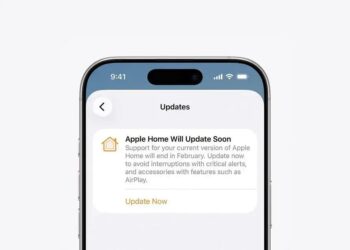

O que fazer se você recebeu um alerta da Apple?

Receber um alerta da Apple pode causar preocupação, especialmente se o alerta estiver relacionado a segurança ou a possíveis vulnerabilidades no seu dispositivo. A Apple é conhecida por suas rigorosas práticas de segurança e frequentemente alertará os usuários sobre possíveis ameaças, como spyware, malware ou quaisquer alterações suspeitas em suas contas. Se você recebeu um aviso, é importante saber como agir para proteger seus dados e garantir que seu dispositivo permaneça seguro.

Identifique a Natureza do Alerta

O primeiro passo ao receber um alerta é identificar claramente qual é a sua natureza. Os alertas podem ser sobre:

- Atualizações de segurança: Essas notificações informam sobre novas versões do software que corrigem vulnerabilidades.

- Atividades suspeitas: Quando a Apple detecta logins a partir de novos dispositivos ou locais, ela pode alertá-lo para confirmar se foi você quem fez.

- Recomendação de segurança: Alertas que indicam práticas recomendadas para reforçar a segurança da sua conta ou dispositivo.

- Instalações de aplicativos não reconhecidas: O alerta pode informar que um aplicativo que você não baixou foi instalado em seu dispositivo.

Passos a Seguir Após Receber um Alerta

Após identificar a natureza do alerta, siga estas etapas para garantir sua segurança:

- Verifique a Fonte do Alerta: Confirme se o alerta realmente veio da Apple. Phishing e fraudes são comuns. Não clique em links suspeitos e nem forneça informações pessoais sem confirmar a autenticidade do alerta.

- Mute o Dispositivo: Se achar que o alerta é legítimo, coloque o dispositivo em modo silencioso para evitar possíveis alarmes indesejados enquanto investiga.

- Atualize o iOS: Se o alerta se referir a uma atualização de segurança, acesse as configurações do seu dispositivo e instale a atualização imediatamente.

- Realize um Exame de Segurança: Utilize o software de segurança para verificar se há infecções ou problemas no seu dispositivo. O próprio iOS oferece opções de verificação de segurança.

- Verifique a Atividade Recentemente: Vá até as configurações e verifique a atividade da conta, especialmente se houver notificações relacionadas à sua Apple ID, como logins de dispositivos desconhecidos.

- Altere sua Senha: Se o alerta foi sobre acesso suspeito, altere sua senha imediatamente. Use uma senha forte e única.

- Ative a Autenticação de Dois Fatores: Se ainda não estiver habilitada, ative a autenticação de dois fatores para evitar que outros acessem sua conta sem permissão.

- Consulte o Suporte da Apple: Em caso de dúvida, entre em contato com o suporte técnico da Apple. Eles podem fornecer orientações detalhadas.

- Revise Aplicativos Instalados: Faça uma auditoria dos aplicativos no seu dispositivo. Desinstale aqueles que não reconhecer e que possam ter sido instalados sem seu consentimento.

- Monitore seu Dispositivo: Fique vigilante. Após seguir essas etapas, continue monitorando o comportamento do seu dispositivo para identificar quaisquer anomalias.

Estratégias de Prevenção Futura

Após resolver a situação que originou o alerta, é vital adotar estratégias para prevenir futuras ocorrências:

- Mantenha o Software Atualizado: Sempre atualize seu dispositivo para as versões mais recentes disponíveis, as quais incluem correções de segurança.

- Eduque-se Sobre Segurança Digital: Esteja ciente das últimas ameaças cibernéticas e aprenda como se proteger contra elas.

- Desconfie de Mensagens Estranhas: Identifique e evite e-mails e mensagens com pedidos de informações pessoais. Sempre confirme a fonte.

- Faça Backup Regularmente: Mantenha cópias de segurança de seus dados para minimizar perdas em caso de ataques ou comprometimentos.

- Utilize um Gerenciador de Senhas: Isso ajuda a manter senhas fortes e diferentes para cada conta.

- Revise as Configurações de Privacidade: Certifique-se de que suas configurações de privacidade estejam devidamente ajustadas para proteger seus dados pessoais.

- Limite o Uso de Redes Públicas: Evite inserir informações privadas em redes Wi-Fi públicas.

- Implemente VPNs: Use uma VPN para aumentar sua privacidade online ao navegar na web.

Monitorando sua Apple ID

Fique atendo às atividades da sua Apple ID. Para verificar se há dispositivos não reconhecidos:

- Vá para as configurações do seu dispositivo.

- Toque em seu nome na parte superior da tela.

- Selecione ‘Senha e Segurança’.

- Verifique a seção ‘Dispositivos’.

- Remova dispositivos que você não reconhece.

Ferramentas e Recursos da Apple

A Apple oferece diversas ferramentas que podem ajudar a proteger seus dados:

| Ferramenta | Descrição |

|---|---|

| Find My iPhone | Ajuda a localizar e proteger seu dispositivo perdido. |

| iCloud Keychain | Armazena suas senhas e informações de cartão de crédito de forma segura. |

| Apple Support App | Oferece suporte e informações sobre questões de segurança. |

| Privacy Settings | Permite que você gerencie como seus dados são usados. |

| Device Security Profiles | Ajuda a instruir o usuário sobre como proteger o dispositivo. |

Fonte: MacMagazine.com.br