Verificar senhas e favoritos salvos é essencial para a segurança digital. Isso envolve revisitar as credenciais armazenadas em navegadores e gerenciadores de senhas para identificar senhas fracas ou repetidas e garantir que os links salvos ainda são seguros. Procedimentos como a alteração de senhas antigas, a ativação da autenticação em dois fatores e a remoção de favoritos irrelevantes ajudam a proteger informações sensíveis. Utilizar gerenciadores de senhas também facilita o processo de organização e proteção das credenciais, garantindo que o acesso às contas online seja seguro e eficiente.

Você já parou para pensar se as suas senhas estão salvas em outro dispositivo? Essa dúvida é comum e, certamente, ela é mais crítica hoje do que nunca. Com o aumento dos vazamentos de dados e o acesso não autorizado, é fundamental ter controle sobre onde suas credenciais estão registradas. Neste artigo, vamos abordar dicas práticas para te ajudar a identificar se suas senhas estão comprometidas e o que você pode fazer para aumentar sua segurança. Desde a verificação de dispositivos conectados até a análise de senhas salvas, você encontrará tudo que precisa para proteger suas contas. Vamos juntos garantir que sua segurança digital não seja colocada em risco!

Identificando dispositivos não reconhecidos

Identificar dispositivos não reconhecidos é um passo essencial na proteção de suas senhas e contas online. Frequentemente, os usuários não percebem a quantidade de dispositivos conectados às suas contas, o que pode levar a sérios compromissos de segurança. Para proteger suas informações, é fundamental que você tenha ciência de todos os dispositivos associados às suas contas e que saiba como removê-los quando necessário.

Por que é importante identificar dispositivos desconhecidos?

O primeiro passo na proteção da sua privacidade digital é entender a razão pela qual você deve monitorar dispositivos conectados. Dispositivos não reconhecidos podem ser um sinal de que sua conta foi acessada sem autorização. Isso pode ocorrer devido a invasões, phishing ou até mesmo vazamentos de dados. Ao manter um controle sobre os dispositivos conectados, você pode agir rapidamente para proteger suas informações.

Como identificar dispositivos não reconhecidos

Para verificar dispositivos conectados às suas contas, você pode seguir um conjunto de etapas que são relativamente simples, mas que exigem atenção aos detalhes. Abaixo, descrevo um guia passo a passo para ajudá-lo nesse processo:

- Acesse o site ou aplicativo da sua conta.

- Procure pela opção de segurança ou configurações de conta.

- Localize a seção que lista dispositivos conectados.

- Analise a lista de dispositivos, verificando os nomes e locais.

- Identifique se há algum dispositivo que você não reconhece.

- Se encontrar um dispositivo desconhecido, verifique a data e hora de acesso.

- Desconecte ou remova imediatamente o dispositivo desconhecido.

- Altere sua senha como medida de segurança.

- Ative a autenticação em dois fatores para maior proteção.

- Acompanhe regularmente a lista de dispositivos conectados.

Encontrando dispositivos suspeitos nas configurações

Ao acessar suas configurações, você frequentemente encontrará informações detalhadas sobre seus dispositivos. Considere, por exemplo, o Gmail, que permite visualizar a atividade da conta e onde os acessos estão ocorrendo. Este recurso é extremamente útil e deve ser utilizado ativamente por todos os usuários que estejam preocupados com a segurança. Essas informações também podem te ajudar a identificar padrões de uso e verificar se há acessos indevidos.

Lista de dispositivos e como analisá-la

Quando estiver na seção de dispositivos conectados, você verá uma lista que pode incluir smartphones, tablets e computadores. Cada dispositivo deve ter informações básicas que ajudem na identificação, incluindo:

- Nome do dispositivo

- Tipo de dispositivo (PC, Mac, smartphone etc.)

- Localização aproximada do acesso

- Data e hora do último acesso

Utilize essa lista para checar se todos os dispositivos são seus. Lembre-se de que pode haver dispositivos que se conectam temporariamente, como aqueles de amigos ou familiares. Neste caso, embora possam ser dispositivos reconhecidos, ainda é importante gerenciar seu acesso e desconectar quando desnecessário.

A importância de um ambiente seguro

Para garantir uma segurança mais significativa, você deve sempre usar uma rede Wi-Fi segura e evitar acesso a contas por conexões públicas. O uso de redes não seguras se torna um vetor para hackers, que podem facilmente acessar dispositivos e dados se não houver as devidas precauções.

Monitoramento contínuo

A prática de monitoramento contínuo deve ser uma prioridade. Uma verificação periódica da lista de dispositivos conectados pode revelar acessos indesejados ou não autorizados. Além disso, considere a utilização de ferramentas de monitoramento e alertas de segurança, que podem avisá-lo imediatamente se um novo dispositivo acessar sua conta. Atualmente, existem diversos aplicativos e serviços que oferecem essa funcionalidade, aumentando a segurança digital.

Recomendações finais

Em suma, tomar o hábito de verificar regularmente a lista de dispositivos conectados e saber identificá-los é uma estratégia eficaz para proteger sua privacidade e segurança online. Ao se manter vigilante e proativo, você pode minimizar o risco de acesso não autorizado às suas informações pessoais e garantir que sua presença digital permaneça segura.

Alerta de redefinição de SENHAS

Os alertas de redefinição de SENHAS são uma parte crucial da segurança online. Esses avisos informam usuários sobre tentativas de mudança de senha, muitas vezes, indicando que alguém poderia ter tentado acessar sua conta sem autorização. Ignorar esses alertas pode resultar em perda de controle sobre suas informações pessoais e profissionais, algo especialmente crítico para desenvolvedores, editores de vídeo e outras profissões que lidam com dados sensíveis.

O que é um alerta de redefinição de senha?

Um alerta de redefinição de senha é uma notificação recebida quando uma solicitação para alterar a senha de uma conta é feita. Normalmente, esses alertas são enviados para o e-mail ou dispositivo vinculado à conta. O intuito é garantir que o proprietário da conta esteja ciente de qualquer atividade suspeita. Se você não solicitou essa alteração, é um sinal claro de que sua segurança pode estar comprometida.

Por que você deve prestar atenção a esses alertas?

Prestar atenção aos alertas de redefinição de senha pode salvar suas contas e dados. Em muitos casos, esses avisos são a primeira linha de defesa contra invasores. Uma resposta rápida e proativa ao receber um alerta pode ser a diferença entre manter sua conta segura e ter seus dados comprometidos. Para profissionais que trabalham com informações sensíveis, como artistas 3D e produtores de áudio, essa vigilância é ainda mais crítica.

Quando você recebe um alerta de redefinição de senha, siga estas dicas:

- Verifique a origem do e-mail – ele pode ser uma tentativa de phishing.

- Não clique em links no e-mail sem ter certeza de que são legítimos.

- Se você não fez a solicitação, informe imediatamente à plataforma.

- Considere alterar sua senha imediatamente, mesmo que não tenha solicitado a redefinição.

- Ative a autenticação em dois fatores para proteção adicional.

- Verifique se há dispositivos não reconhecidos conectados à sua conta.

- Mantenha sua senha complexa e única.

- Anote suas senhas em um gerenciador de senhas, se necessário.

- Fique atento a atividades estranhas em suas contas.

- Eduque-se sobre práticas de segurança online.

Como proceder ao receber um alerta

Ao receber um alerta de redefinição de senha, o primeiro passo é verificar a mensagem. Se o e-mail fizer parte de uma solicitação que você não reconhece, siga estas etapas:

- Não abra links diretamente do e-mail suspeito.

- Acesse sua conta através do site oficial ou aplicativo.

- Verifique se há notificações de segurança na conta relacionada.

- Altere imediato a sua senha se você suspeitar que sua conta foi comprometida.

- Ative a autenticação em dois fatores se ainda não estiver ativada.

- Verifique ataques anteriores ou tentativas de invasão na seção de segurança.

- Se necessário, entre em contato com o suporte técnico da plataforma.

- Considere usar um gerenciador de senhas para melhorar a segurança.

- Eduque-se sobre phishing e fraudes online.

- Mantenha um registro de atividades de login para seus sistemas críticos.

Comparação de métodos de proteção de contas

Se você está preocupado com a segurança da sua conta e está considerando estratégias para proteger suas senhas, observe a tabela abaixo. Ela compara alguns métodos eficazes na proteção de contas, incluindo suas principais características.

| Método | Descrição | Vantagens | Desvantagens |

|---|---|---|---|

| Senhas complexas | Uso de combinações de letras, números e símbolos | Difícil de adivinhar | Difícil de lembrar |

| Autenticação em dois fatores | Requisição de um segundo código de segurança | Adiciona uma camada extra de segurança | Pode ser inconveniente em dispositivos públicos |

| Gerenciadores de senhas | Armazena e gera senhas automaticamente | Facilidade de acesso e segurança | Custo adicional e confiança no software |

| Alertas de login | Notificações sobre logins em novas máquinas | Informa sobre possíveis invasões | Pode causar alarmismo desnecessário |

Os métodos acima representam algumas das melhores práticas de segurança para manter suas senhas protegidas. Enquanto as senhas complexas são uma prática comum, combiná-las com autenticação em dois fatores e um gerenciador de senhas pode aumentar significativamente a segurança.

Experiência do usuário após redefinições de senhas

A experiência do usuário após uma redefinição de senha pode variar significativamente. Muitas vezes, uma redefinição é necessária para lidar com situações de segurança, mas pode causar frustração. Portanto, as plataformas devem facilitar o processo de redefinição e notificação, garantindo que os usuários permaneçam informados e protegidos.

As redefinições de senha devem ser vistas não apenas como um inconveniente, mas como uma oportunidade de melhor proteção de dados. Quando bem geridas, elas podem ajudar a evitar acessos indesejados a informações sensíveis, especialmente para profissionais que lidam com dados críticos em suas funções diárias.

Verificando senhas e favoritos salvos

Verificar senhas e favoritos salvos é um passo essencial na manutenção da segurança digital. Muitas vezes, usuários não se dão conta de que suas credenciais e dados importantes estão armazenados de forma não segura. Especialmente para usuários que manipulam informações sensíveis, como desenvolvedores, editores de vídeo e artistas 3D, essa checagem pode ajudar a evitar vazamentos e acessos não autorizados.

A importância de verificar senhas e favoritos

Ao longo do tempo, acumular senhas e favoritos pode ser prático, mas também cria uma responsabilidade. Manter esses dados organizados e seguros é vital. As senhas que você usa em sites e aplicativos podem estar vulneráveis se não forem verificadas periodicamente. Além disso, seus favoritos podem direcioná-lo para sites inseguros ou desatualizados.

Entender a necessidade de verificar esses elementos pode proteger sua conta de invasões ou fraudes, que estão se tornando cada vez mais comuns. Portanto, é recomendado rotinas de verificação regulares para garantir a segurança da sua presença digital.

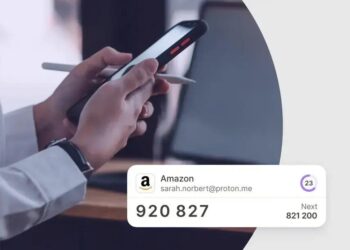

Como verificar senhas salvas

Abaixo, descreverei um guia prático para ajudá-lo a verificar as senhas salvas em diferentes plataformas:

- Acesse as configurações do seu navegador ou aplicativo de gerenciamento de senhas.

- Localize a seção de senhas salvas.

- Liste todas as senhas que você armazenou.

- Verifique as senhas para identificar aquelas que podem ser fracas ou repetidas.

- Busque por alertas que indiquem se suas senhas foram comprometidas, utilizando ferramentas como o Have I Been Pwned.

- Altere as senhas que estão em uso há muito tempo ou que não atendem aos padrões de complexidade.

- Ative a verificação em duas etapas quando disponível.

- Remova senhas que você não usa mais, para manter suas informações organizadas.

- Anote suas novas senhas em um gerenciador de senhas seguro.

- Repita esse processo a cada três a seis meses.

Verificando favoritos do navegador

Os favoritos no navegador são uma forma eficaz de acessar rapidamente os sites que você mais utiliza. No entanto, assim como as senhas, eles também devem ser verificados para garantir que estejam atualizados e seguros. Siga o passo a passo a seguir:

- Abra o navegador e acesse a seção de favoritos.

- Revise todos os sites salvos na sua lista.

- Verifique se os links estão funcionando e se os sites ainda são relevantes.

- Identifique e remova favoritos que direcionam a páginas inseguras ou desatualizadas.

- Considere organizar os favoritos em pastas para facilitar o acesso.

- Adicione tags ou descrições quando necessário para tornar a navegação mais intuitiva.

- Busque por favoritos duplicados e combine-os em um só link.

- Considere usar ferramentas de verificação de segurança de sites, que podem alertá-lo sobre sites maliciosos.

- Sincronize seus favoritos entre dispositivos para garantir que você tenha sempre acesso a eles.

- Realize essa verificação de favoritos a cada três meses.

Tabela comparativa de gerenciadores de senhas

Usar um gerenciador de senhas pode simplificar muito o processo de verificação e manutenção de senhas. A tabela abaixo compara alguns gerenciadores populares disponíveis no Brasil, mostrando preços e principais características.

| Produto | Preço Aproximado | Características |

|---|---|---|

| LastPass | R$ 50/mês | Senhas ilimitadas, sincronização em vários dispositivos, verificação de segurança. |

| 1Password | R$ 42/mês | Interface fácil, cofre seguro, compartilhamento de senha com familiares. |

| Dashlane | R$ 110/mês | Avisos de violação, VPN incluída, auditoria de senhas. |

| Bitwarden | Gratuito / R$ 35/mês | Open source, opção gratuita, armazenamento de arquivos seguro. |

| Keeper | R$ 90/mês | Estatísticas de segurança, compartilhamento seguro, suporte ao cliente ativo. |

| NordPass | R$ 40/mês | Armazenamento seguro, auditoria de senhas, importação fácil. |

| RoboForm | R$ 40/mês | Preenchimento automático, fácil importação de senhas, suporte multiplataforma. |

| Sticky Password | R$ 50/mês | Armazenamento local de senhas, função de sincronização, gerenciador de senhas portátil. |

| Zoho Vault | Gratuito / R$ 75/mês | Integração com o Zoho, auditoria de senhas, gerenciamento de equipes. |

| Enpass | R$ 90 (por licença única) | Não depende de nuvem, opção offline, sincronização entre dispositivos pessoais. |

Escolher o gerenciador de senhas certo pode otimizar muito o processo de verificação e segurança das suas credenciais. Cada um tem suas características e preços variados, portanto, considere suas necessidades ao escolher o melhor para você.

Dicas para manter suas senhas seguras

Além de verificar as senhas e favoritos, adotar boas práticas pode aumentar significativamente sua segurança digital. Aqui estão algumas dicas práticas:

- Use senhas longas e únicas para cada conta.

- Ative a autenticação em dois fatores sempre que possível.

- Evite usar informações pessoais em suas senhas.

- Mantenha seu dispositivo e software sempre atualizados.

- Use redes seguras e evite Wi-Fi público para acessar contas sensíveis.

- Desconecte dispositivos que não estão em uso.

- Considere a utilização de um VPN para maior segurança.

- Realize backup regular de senhas e informações importantes.

- Eduque-se constantemente sobre novas ameaças de segurança.

- Fique atento a e-mails e comunicações suspeitas.

Fonte: Olhar Digital