A segurança e privacidade em dispositivos Apple podem ser asseguradas através de práticas simples, como manter o sistema operacional atualizado, utilizar senhas fortes, habilitar a autenticação de dois fatores e revisar regularmente as permissões de aplicativos. Além disso, recursos nativos como Face ID, FileVault e iCloud Keychain oferecem proteção adicional. Implementar uma conexão VPN em redes públicas e verificar a segurança dos dados pessoais também são medidas importantes para evitar acessos não autorizados e vulnerabilidades.Você já se perguntou como a segurança do seu Mac está realmente protegida? A descoberta recente de uma vulnerabilidade no Spotlight do macOS, chamada SploitLight, levanta preocupações importantes sobre a privacidade dos usuários. Esta falha permite o acesso não autorizado a dados privados e metadados, o que pode ter implicações sérias para a segurança dos seus dados pessoais.

Neste artigo, vamos explorar os impactos dessa vulnerabilidade e as medidas que você pode adotar para proteger sua privacidade. Compreender essas questões é vital para qualquer usuário de dispositivos Apple. Continue lendo e fique por dentro de tudo que você precisa saber para manter sua segurança em dia!

Entendendo a vulnerabilidade SploitLight no macOS

A vulnerabilidade SploitLight no macOS é um exemplo de como brechas de segurança podem afetar a privacidade dos usuários de forma crítica. Essa falha foi identificada em várias versões do macOS e permite que atacantes acessem dados íntimos do usuário através do mecanismo de busca do sistema, o Spotlight. Os dados comprometidos incluem informações pessoais como histórico de busca, e até mesmo locais de arquivos em disco.

A profundidade da vulnerabilidade reside na forma como o Spotlight indexa e acessa informações. Ele é projetado para facilitar a busca rápida de arquivos, mas essa funcionalidade pode ser explorada por usuários mal-intencionados. Um problema específico é que os dados maliciosos podem ser injetados durante essa indexação, permitindo que um atacante obtenha acesso ao que deveria ser uma informação segura.

Mecanismo de Funcionamento da Vulnerabilidade

O funcionamento da vulnerabilidade SploitLight gira em torno da capacidade do Spotlight de indexar de forma automatizada as informações do sistema. Quando um arquivo é acessado, o Spotlight coleta metadados e cria índices para facilitar as buscas. A vulnerabilidade permite que um código malicioso seja injetado antes ou durante esse processo de indexação, levando à exposição de informações sensíveis.

A técnica mais comum de exploração envolve a manipulação de links simbólicos e arquivos em localizações inesperadas. Um usuário pode, por exemplo, receber um arquivo aparentemente inofensivo, que, ao ser aberto, ativa o código malicioso que manipula o Spotlight. Isso pode resultar na extração de dados do sistema e comprometimento da segurança da informação do usuário.

Dicas de Mitigação

Manter seus dispositivos sempre atualizados e revisar constantemente as permissões dos aplicativos pode reduzir os riscos associados a essa vulnerabilidade. Aqui estão algumas dicas para mitigar a possibilidade de exploração pelo SploitLight:

- Mantenha o macOS sempre na versão mais recente.

- Use software de segurança confiável que inclua proteção em tempo real.

- Desative o Spotlight se não for uma ferramenta necessária para seu fluxo de trabalho.

- Verifique os links simbólicos e arquivos de acesso frequentemente.

- Evite abrir arquivos de fontes não confiáveis.

- Considere reverter a configuração padrão do Spotlight para limitar o que é indexado.

- Habilite a autenticação multifatorial quando disponível.

- Diagrame um plano de resposta a incidentes caso ocorra uma violação de segurança.

- Participe de fóruns e comunidades de segurança para se manter informado.

- Realize auditorias de segurança regularmente em seu sistema.

Comparação de Estratégias de Segurança

| Medida de Segurança | Efetividade | Custo |

|---|---|---|

| Atualizações regulares do sistema | Alta | Baixo |

| Uso de software antivirus | Alta | Médio |

| Desativação do Spotlight | Média | Baixo |

| Treinamento do usuário | Alta | Baixo a Médio |

O que se deve ressaltar é que a segurança é uma responsabilidade compartilhada. Assim como as empresas devem investir em segurança de software, os usuários também devem estar cientes das práticas que podem proteger suas informações e dispositivos. Isto inclui ser proativo com atualizações e educação sobre possíveis ameaças.

Além disso, a implementação de um firewall pode ajudar a prevenir acessos não autorizados. Firewalls monitoram e controlam o tráfego de entrada e saída, permitindo que apenas conexões seguras sejam estabelecidas. Isso é vital na proteção contra tentativas de exploração associadas à vulnerabilidade SploitLight.

Como garantir sua segurança e privacidade em dispositivos Apple

Garantir a segurança e a privacidade em dispositivos Apple é fundamental para todos os usuários que desejam proteger suas informações pessoais e profissionais. A Apple oferece uma série de recursos e configurações que ajudam a manter a segurança dos dispositivos, mas cabe aos usuários implementar e manter essas práticas. O primeiro passo para estabelecer uma base sólida de segurança é conhecer as ferramentas disponíveis.

Os sistemas operacionais da Apple, como o macOS e o iOS, incluem tecnologia de criptografia avançada e opções de segurança que ajudam a proteger dados de acessos não autorizados. A criptografia transforma informações em um formato que só pode ser lido por quem possui a chave correta, tornando a informação útil apenas para o destinatário pretendido. Por isso, a definição de boas práticas na configuração inicial do dispositivo é crucial.

Dicas para Proteger Seus Dispositivos Apple

Adotar hábitos de segurança desde o primeiro uso pode evitar problemas futuros. Aqui estão 10 dicas para garantir que seus dispositivos Apple estejam sempre seguros:

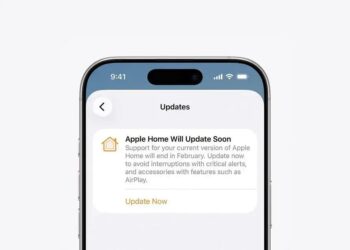

- Mantenha o sistema operacional sempre atualizado.

- Use senhas fortes e únicas para cada aplicativo.

- Habilite a autenticação de dois fatores.

- Ative o recurso “Find My” para localizar dispositivos em caso de perda.

- Desative o Bluetooth quando não estiver em uso.

- Utilize uma VPN ao se conectar a redes Wi-Fi públicas.

- Revise as permissões e configurações de privacidade regularmente.

- Evite instalar aplicativos de fontes não oficiais.

- Ative a opção de “Apagar Dados” após várias tentativas de senha incorreta.

- Considere usar um gerenciador de senhas para facilitar a criação e o armazenamento seguro de senhas.

Configurações de Privacidade no macOS e iOS

Os dispositivos Apple oferecem uma variedade de configurações de privacidade que podem ser ajustadas para fortalecer a segurança. Esteja ciente de que é possível limitar a quantidade de informações que aplicativos e serviços podem acessar. No macOS, navegue até as configurações de Segurança e Privacidade para gerenciar as permissões de acesso de aplicativos. Você pode ver quais aplicativos têm acesso à sua câmera, microfone e localização.

Em dispositivos iOS, vá até Ajustes > Privacidade para visualizar e editar permissões de aplicativos individualmente. Ao conceder acesso a um aplicativo, avalie se realmente é necessário. Muitas vezes, aplicativos pedem permissão para acessar dados que não são relevantes para sua funcionalidade.

Usando Recursos Nativos de Segurança da Apple

A Apple integrou diversos recursos de segurança em seus dispositivos a fim de oferecer uma camada extra de proteção. Entre eles, destacam-se:

- Face ID / Touch ID: métodos de autenticação biométrica que permitem desbloquear o dispositivo e acessar aplicativos rapidamente.

- FileVault: recurso de criptografia que protege o disco rígido do Mac, evitando acesso não autorizado aos dados armazenados.

- iCloud Keychain: gerenciador de senhas integrado que armazena senhas e informações de cartão de crédito com segurança.

- Secure Enclave: componente de hardware que armazena dados sensíveis, como informações biométricas, de forma segura e isolada.

- Sandboxing: técnica que isola aplicativos e limita seus acessos ao sistema, oferecendo proteção contra malware.

Monitorando e Respondendo a Ameaças de Segurança

Monitorar a segurança dos seus dispositivos é uma parte crucial para garantir sua privacidade. Use soluções de software antivírus que são compatíveis com macOS e iOS para manter seu sistema protegido contra ameaças. É bom lembrar que as ameaças virtuais se tornam mais sofisticadas, assim, manter um software sempre atualizado é essencial.

Reveja periodicamente suas configurações de segurança. A Apple envia atualizações e relatórios sobre vulnerabilidades que merecem atenção especial. Estar atento a essas mensagens pode prevenir a exploração de falhas em seus dispositivos.

Fonte: MacMagazine.com.br