O futuro da privacidade no iPhone envolve inovações como maior controle sobre dados pessoais, gerenciamento aprimorado de permissões e criptografia de ponta a ponta em serviços de mensagens. A Apple foca em garantir a transparência e confiança do usuário, fortalecendo suas políticas de privacidade em resposta a desafios do mercado. Os usuários também desempenham um papel crucial, adotando boas práticas como a revisão de permissões e a utilização da autenticação de dois fatores para proteger suas informações. A evolução contínua da segurança demonstra o compromisso da Apple em melhorar a proteção dos dados e acompanhar as expectativas dos consumidores sobre privacidade.

Você já parou para pensar na vulnerabilidade do seu iPhone? Recentemente, a Apple enviou um alerta a um desenvolvedor de spywares, revelando a gravidade de um ataque direcionado a ele. Este incidente expõe questões cruciais sobre a segurança dos dispositivos e a necessidade de estarmos mais atentos às ameaças digitais. Neste artigo, vamos explorar este caso fascinante e o que ele significa para a proteção do seu smartphone. Da natureza dos ataques às possíveis soluções, você encontrará informações valiosas que podem ajudar a garantir a segurança do seu dispositivo. Siga acompanhando para entender como proteger sua privacidade e segurança no mundo digital!

O aviso da Apple sobre bits de spywares

A recente notificação da Apple a um desenvolvedor de spywares levanta questões importantes sobre segurança, privacidade e proteção de dados. A empresa alertou sobre um ataque dirigido ao seu iPhone, revelando que muitos usuários estão expostos a essa ameaça. É crucial entender como os spywares funcionam e quais passos devem ser tomados para proteger os dispositivos.

Spywares são programas maliciosos projetados para coletar informações pessoais sem o conhecimento do usuário. Eles podem registrar teclados, acessar câmeras, microfones e até mesmo roubar dados financeiros. Os ataques pode ocorrer através de e-mails, links maliciosos ou aplicativos comprometidos. Por isso, uma atenção especial à segurança do seu aparelho é fundamental.

Como os Spywares se Instalam

Uma das principais maneiras que os spywares se instalam é através de phishing. Os atacantes criam páginas falsas que parecem legítimas, fazendo com que os usuários inseram suas credenciais de login ou outras informações pessoais. Outro vetor é a instalação de aplicativos de fontes não confiáveis, que muitas vezes contêm software malicioso.

Além disso, os invasores podem explorar vulnerabilidades conhecidas no sistema operacional do dispositivo. Por isso, manter o iPhone sempre atualizado é uma das melhores formas de garantir que as correções de segurança mais recentes estejam aplicadas.

Impacto dos Spywares nos Usuários

Os impactos dos spywares variam de acordo com a gravidade da infecção. Um spyware leve pode simplesmente coletar informações não sensíveis, enquanto um spyware mais agressivo pode levar a roubo de identidade, perda financeira e, em casos extremos, ao controle remoto do seu dispositivo. Para os profissionais que usam o iPhone para trabalho, como editores de vídeo e desenvolvedores, essa é uma ameaça significativa que pode afetar projetos e a integridade de dados sensíveis.

Como Proteger Seu iPhone

Existem várias medidas que os usuários podem tomar para proteger seus dispositivos contra spywares. Aqui estão algumas dicas:

- Mantenha o seu iPhone sempre atualizado com as versões mais recentes do iOS.

- Evite fazer download de aplicativos de fontes não confiáveis ou desconhecidas.

- Use senhas fortes e diferentes para cada serviço.

- Ative a autenticação de dois fatores sempre que possível.

- Desconfie de e-mails e mensagens de remetentes desconhecidos.

- Instale um software de segurança confiável, se disponível.

- Revise as permissões dos aplicativos regularmente.

- Monitore a atividade da sua conta em busca de acessos não autorizados.

- Configure seu iPhone para apagar dados após várias tentativas de senha incorretas.

- Realize backups regulares para garantir a recuperação de dados em caso de comprometimento.

Ao seguir essas orientações, os usuários podem mitigar significativamente o risco de infecções por spywares. A Apple também tem um papel fundamental a desempenhar, melhorando as ferramentas de defesa e aumentando sua comunicação sobre as ameaças emergentes.

Recursos da Apple para Combater Spywares

A Apple não apenas lançou um alerta, mas também possui uma série de recursos integrados no iOS que ajudam a proteger contra malwares e spywares. Estes incluem:

- Atualizações automáticas: O iOS pode ser configurado para instalar atualizações automaticamente, garantindo que o seu dispositivo tenha sempre as últimas correções de segurança.

- Verificação de App Store: Todos os aplicativos disponíveis na App Store da Apple são rigorosamente verificados quanto a malware.

- Privacidade de Localização: Os usuários podem controlar quais aplicativos têm acesso à sua localização e dados pessoais, aumentando a proteção.

- Segmentação de Dados: Recursos como o “Relatório de Privacidade” permitem que os usuários vejam como os seus dados estão sendo usados pelos aplicativos.

Ao combinar essas funcionalidades com boas práticas pessoais de segurança, o risco de sofrer um ataque de spyware pode ser minimizado significativamente.

Impacto dos ataques a desenvolvedores

O impacto dos ataques a desenvolvedores não deve ser subestimado, especialmente quando se trata de segurança digital em um mundo cada vez mais interconectado. Desenvolvedores de software são alvos primários para hackers devido à quantidade de informação sensível que eles manipulam e os sistemas que criam. Geralmente, os ataques podem comprometer não apenas os dados dos desenvolvedores, mas também afetar empresas inteiras e seus clientes.

Quando um desenvolvedor é atacado e seus sistemas são invadidos, as consequências podem ser devastadoras. Um ataque bem-sucedido pode levar a vazamentos de dados, interrupções nos serviços e perda de confiança dos usuários. Para empresas que dependem de desenvolvedores, como plataformas de streaming ou e-commerce, essa situação pode resultar em perda financeira direta e danos à reputação.

Consequências dos Ataques a Desenvolvedores

As consequências dos ataques a desenvolvedores podem ser categorizadas em várias áreas. Aqui estão algumas das mais significativas:

- Vazamento de Dados: A exposição de informações sensíveis de clientes, como senhas e números de cartão de crédito, pode ocorrer durante um ataque de spyware.

- Interrupção do Serviço: Sistemas podem ficar fora do ar devido a ataques que visam derrubar servidores ou injetar código malicioso.

- Aumento de Custos: Recuperar-se de um ataque pode resultar em enormes custos para contratação de especialistas em segurança e implementação de novas medidas.

- Dano à Reputação: A confiança do cliente é fundamental. Se um desenvolvedor é atacado, os clientes podem avaliar a segurança do serviço e optar por não utilizá-lo.

- Litígios Jurídicos: Empresas podem ser processadas devido a falhas de segurança que resultem em vazamentos de dados.

Além destas consequências, existem também efeitos indiretos que podem ser igualmente prejudiciais. A moral da equipe pode ser afetada, assim como a relação com parceiros de negócios.

Como os Atacantes Visam Desenvolvedores

Os atacantes têm diversos métodos para atingir desenvolvedores. Compreender essas táticas é essencial para implementar medidas de segurança eficazes. Entre os métodos mais comuns estão:

- Phishing: Um dos ataques mais recorrentes, onde um e-mail ou mensagem finge ser de uma fonte confiável, solicitando informações sensíveis.

- Injeção de Código: Adicionar código malicioso em aplicações, que depois é executado em ambientes de produção.

- Exploração de Vulnerabilidades: Aproveitar falhas conhecidas em bibliotecas ou frameworks usados pelos desenvolvedores.

- Redes Wi-Fi Inseguras: Usar redes públicas sem segurança adequada para interceptar dados.

- Malware: Softwares maliciosos projetados para danificar ou acessar informações.

Medidas de Proteção para Desenvolvedores

É crucial que desenvolvedores e as empresas que os contratam adotem uma abordagem proativa em relação à segurança digital. Aqui estão algumas dicas práticas que podem ajudar:

- Realize auditorias regulares de segurança para identificar vulnerabilidades em seu software.

- Eduque os membros da equipe sobre as táticas de phishing e como reconhecê-las.

- Implemente autenticação de dois fatores em todos os sistemas críticos.

- Use ferramentas de gestão de senhas para manter credenciais seguras.

- Monitore constantemente a atividade da rede em busca de acessos não autorizados.

- Realize atualizações e patching regularmente para bibliotecas de software e dependências.

- Implemente políticas de minimização de dados—coletar apenas o que é necessário.

- Utilize ambientes de desenvolvimento seguros, como contêineres, para isolar e proteger o código.

- Desenvolva e mantenha um plano de resposta a incidentes claro e preciso.

- Avalie o uso de ferramentas de segurança cibernética para detectar e prevenir ataques.

Com a crescente complexidade das ameaças em cibersegurança, desenvolvedores devem estar constantemente um passo à frente para proteger seus sistemas e dados.

Estudo de Caso: Consequências de Ataques a Desenvolvedores

A análise de eventos passados de segurança pode ajudar a entender as repercussões de ataques bem-sucedidos a desenvolvedores. Examine cursos de ações que resultaram em vazamentos de dados e a resposta organizacional. Isso oferece warnings para que outras empresas possam aprender e se preparar contra ameaças semelhantes.

Como os spywares afetam o iPhone

Os spywares são um dos maiores riscos para a segurança de smartphones, especialmente do iPhone. Essas ferramentas maliciosas têm a capacidade de coletar dados sensíveis sem o consentimento do usuário, colocando em risco a privacidade e a segurança das informações armazenadas em dispositivos móveis. Com o aumento dos ataques, é crucial entender como os spywares afetam o iPhone e quais medidas podem ser tomadas para se proteger.

O que são Spywares? Spywares são softwares projetados para infiltrar-se em sistemas e coletar informações sem a autorização do usuário. Eles podem monitorar a atividade online, registrar teclados, acessar contatos, e até mesmo roubar informações financeiras, como dados de contas bancárias e cartões de crédito. Muitas vezes, esses programas se disfarçam como aplicativos legítimos, o que dificulta ainda mais a detecção.

Caminhos de Infecção no iPhone

O iPhone, embora seja conhecido por seu forte sistema de segurança, não está completamente imune às ameaças de spywares. Os métodos de infecção podem variar, e reconhecê-los é essencial para a proteção dos usuários.

- Phishing: Ataques de phishing são um dos métodos mais comuns de instalação de spywares. Um link malicioso em um e-mail pode direcionar os usuários a uma página de login falsa.

- Apps de Fontes Não Confiáveis: Algumas aplicações disponíveis fora da App Store podem conter spywares embutidos. É crucial baixar aplicativos apenas de fontes confiáveis.

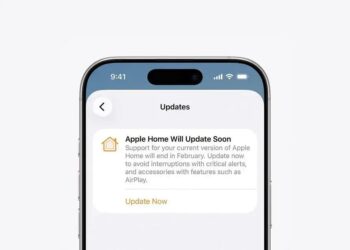

- Atualizações de Software Falsas: Esperar por atualizações de segurança através de notificações falsas é uma tática. Ao clicar nesses links, os usuários podem acidentalmente baixar spywares.

- Redes Wi-Fi Inseguras: Conectar-se a redes públicas, como em cafés ou aeroportos, pode expor o iPhone a ataques de interceptação de dados.

- Links Clandestinos: Muitas vezes, um simples clique em um link de redes sociais pode ativar downloads automáticos de spywares.

Esses métodos podem causar danos significativos, resultando na perda de dados pessoais e na violação da privacidade.

Efeitos dos Spywares no iPhone

A presença de spywares em um iPhone pode ter impactos imediatos e a longo prazo. Os efeitos podem variar dependendo da gravidade da infecção e da rapidez da detecção. Aqui estão algumas das consequências mais comuns:

- Roubo de Dados Pessoais: Spywares podem acessar informações como senhas e comunicados de texto, potencialmente resultando em roubo de identidade.

- Desempenho Degradado do Dispositivo: A presença de spywares pode sobrecarregar a CPU, levando à diminuição do desempenho geral do iPhone.

- Exposição a Malware: Muitos spywares são apenas o início; eles podem facilitar ataques mais graves, como ransomware.

- Atividades Suspeitas: Spywares podem realizar atividades sem o conhecimento do usuário, como solicitar dinheiro ou fazer compras online.

- Impacto na Privacidade: A violação da privacidade é uma preocupação central, uma vez que os dados do usuário podem ser utilizados para fins ilícitos.

Além desses efeitos diretos, as repercussões emocionais, como a perda de confiança na tecnologia, não devem ser esquecidas.

Como Proteger Seu iPhone de Spywares

A proteção contra spywares exige uma combinação de boas práticas de uso e ferramentas de segurança. Aqui estão algumas recomendações para manter seu iPhone seguro:

- Realize atualizações de software regularmente para garantir que seu dispositivo tenha as últimas correções de segurança.

- Desative a instalação de aplicativos de fontes desconhecidas no seu dispositivo.

- Utilize senhas fortes e ative a autenticação de dois fatores em contas críticas.

- Desconfie de e-mails ou mensagens que solicitem informações pessoais ou que ajam como se fossem de fontes confiáveis.

- Instale aplicativos de segurança confiáveis que oferecem proteção adicional contra ameaças.

- Mantenha um backup regular dos seus dados para minimizar perdas potenciais.

- Use redes seguras e evite conectar-se a Wi-Fi público sem proteção adequada.

- Revise com frequência as permissões dos aplicativos instalados e remova o que não for necessário.

- Realize uma verificação de segurança em seu dispositivo periodicamente.

- Eduque-se continuamente sobre novas ameaças e técnicas de segurança.

Com essas medidas, os usuários podem proteger seus dispositivos contra a ameaça crescente de spywares que buscam explorar vulnerabilidades.

Os métodos usados pelos atacantes

Os ataques cibernéticos têm evoluído significativamente, e os métodos usados pelos atacantes tornaram-se mais sofisticados. Entender esses métodos é crucial para que desenvolvedores, administradores de rede e profissionais de segurança possam adotar medidas de proteção adequadas. No contexto das ameaças digitais enfrentadas por iPhones, a consciência dos métodos de ataque pode ajudar a implementar estratégias de defesa eficazes.

Entre os mais comuns métodos de ataque, destacam-se o phishing, a injeção de código e a exploração de vulnerabilidades. Essas táticas são geralmente utilizadas em conjunto para maximizar as chances de sucesso do ataque. Os invasores podem combinar várias abordagens para comprometer a segurança do dispositivo e coletar informações sensíveis.

Phishing: O Método de Engano

O phishing é uma técnica de engenharia social que envolve enganar o usuário para que forneça informações pessoais. Isso pode incluir senhas ou informações financeiras. Normalmente, os atacantes enviam e-mails ou mensagens aparentando ser de fontes confiáveis, direcionando as vítimas a sites fraudulentos.

- Exemplos de Phishing: Mensagens de e-mail que imitam bancos ou serviços conhecidos, solicitando a atualização de dados.

- URLs Falsas: Links que parecem legítimos, mas que redirecionam para sites que roubam credenciais.

- SMS Phishing (Smishing): Mensagens de texto que tentam enganar usuários a clicarem em links maliciosos.

Os usuários são frequentemente atraídos pela urgência das mensagens, levando-os a agir rapidamente sem realizar verificações adequadas. Essa vulnerabilidade é explorada pelos atacantes, resultando em comprometimento dos dados.

Injeção de Código: O Cavalo de Tróia Digital

A injeção de código é outra técnica comum utilizada por atacantes. Essa prática envolve inserir códigos maliciosos em sistemas que confiam nas entradas dos usuários. No caso do iPhone, isso pode ocorrer em aplicativos ou sites que carregam scripts.

- Tipos de Injeção: A injeção de SQL é um exemplo, onde o atacante manipula consultas em bancos de dados para acessar informações não autorizadas.

- Malware: Softwares maliciosos que podem se instalar através de injeções e executar ações indesejadas sem o conhecimento do usuário.

- Redirecionamento: Scripts que redirecionam usuários para sites maliciosos quando acessam páginas legítimas.

Essas injeções podem ter consequências sérias, comprometendo a integridade dos dados e a segurança do dispositivo. A proteção contra esse tipo de ataque requer uma combinação de validação de entradas e atualizações constantes de segurança.

Exploração de Vulnerabilidades: O Acesso às Portas Abertas

Os atacantes frequentemente procuram vulnerabilidades conhecidas em sistemas operacionais e aplicativos. A exploração dessas falhas pode oferecer acesso total ao dispositivo afetado. Em ambientes de desenvolvimento, a preservação da segurança é vital para evitar essas situações.

- Conhecimento de Vulnerabilidades: Os atacantes mantêm listas com falhas conhecidas em software, aproveitando-se de dispositivos que não foram atualizados.

- Utilização de Exploits: Ferramentas que automatizam o processo de exploração de vulnerabilidades específicas em sistemas.

- Monitoramento de Sistemas: Técnicas de hacking onde os invasores monitoram as interações de um sistema para identificar falhas.

O impacto da exploração de vulnerabilidades pode ser devastador, resultando na perda de dados e na violação da privacidade. Manter sistemas atualizados e aplicar patches é fundamental para se proteger contra essas táticas.

Medidas de Prevenção em Defesa Contra Ataques

A implementação de estratégias eficazes de prevenção e defesa é crucial na proteção contra os métodos utilizados por atacantes. Aqui estão algumas medidas que podem ser adotadas:

- Implementar autenticação de dois fatores em todas as contas para adicionar uma camada extra de segurança.

- Realizar auditorias de segurança regulares para identificar e corrigir vulnerabilidades no sistema.

- Educar os usuários sobre os perigos do phishing e como identificar mensagens fraudulentas.

- Usar software de segurança confiável para detectar e bloquear ameaças.

- Manter o sistema operacional e aplicativos sempre atualizados.

- Evitar conectar-se a redes Wi-Fi públicas sem a devida proteção.

- Implementar sistemas de monitoramento de rede para detectar atividades incomuns.

- Utilizar políticas de segurança cibernética em empresas para orientar os funcionários.

- Fazer backup de dados regularmente para garantir a recuperação em caso de ataques.

- Revisar permissões de aplicativos e limitar acessos desnecessários.

A adoção de tais práticas pode ajudar a mitigar os riscos e a proteger dispositivos de ataques maliciosos.

Medidas preventivas recomendadas

As medidas preventivas contra spywares e outros tipos de ameaças cibernéticas são fundamentais para garantir a segurança dos dispositivos, especialmente no caso de iPhones. A implementação de boas práticas pode ajudar a minimizar os riscos e proteger dados sensíveis, como informações pessoais, senhas e dados financeiros. Neste contexto, é essencial que usuários e desenvolvedores adotem uma abordagem proativa em relação à segurança digital.

Antes de mergulharmos nas medidas específicas, é importante entender que a segurança cibernética é uma responsabilidade compartilhada. Isso significa que tanto o usuário final quanto as empresas de tecnologia devem trabalhar juntos para criar um ambiente seguro. A seguir, apresentamos uma lista abrangente de medidas preventivas que podem ser aplicadas para proteger seu iPhone contra ameaças.

1. Manter o Sistema Operacional Atualizado

Um dos primeiros passos que qualquer usuário deve adotar é garantir que seu iPhone esteja sempre atualizado com as últimas versões do iOS. Atualizações de sistema frequentemente incluem correções de segurança que protegem contra vulnerabilidades conhecidas. Ignorar essas atualizações pode deixar dispositivos vulneráveis a ataques, pois hackers costumam explorar falhas de segurança.

2. Instalar Aplicativos Apenas da App Store

A App Store tem um rigoroso processo de revisão para garantir que os aplicativos disponíveis sejam seguros. Evite baixar aplicativos de fontes desconhecidas, pois eles podem conter spywares ou outros malware. **Priorize sempre o uso de apps que têm boas avaliações e são frequentemente atualizados.

3. Habilitar a Autenticação de Dois Fatores

A autenticação de dois fatores (2FA) é uma medida de segurança que requer não apenas uma senha, mas também um segundo fator de verificação, como um código enviado para o seu celular. Ativar essa funcionalidade nas contas, especialmente nas mais críticas, aumenta significativamente a segurança e dificulta o acesso de invasores.

4. Usar Senhas Fortes

As senhas são a primeira linha de defesa contra acessos não autorizados. Utilize senhas longas e complexas que incluam uma combinação de letras maiúsculas, minúsculas, números e caracteres especiais. Ferramentas de gerenciadores de senhas podem ajudar a criar e armazenar senhas seguras, facilitando a gestão.

5. Revistar Permissões de Aplicativos

Regularmente, verifique as permissões dos aplicativos instalados. Muitas vezes, aplicativos têm permissões excessivas que não são necessárias para seu funcionamento. Limitar as permissões pode ajudar a proteger informações pessoais – por exemplo, um jogo não deveria acessar sua lista de contatos.

6. Desconfiar de Mensagens e Links Suspeitos

As tentativas de phishing são comuns e podem ocorrer por e-mails ou mensagens de texto. Esteja sempre atento a links que solicitam suas credenciais. **Evite clicar em links suspeitos e sempre confirme a autenticidade de solicitações de informação.

7. Usar uma Rede Privada Virtual (VPN)

Uma VPN criptografa sua conexão à internet, o que ajuda a proteger sua privacidade e a evitar que atacantes interceptem dados, especialmente ao usar redes Wi-Fi públicas. Ao acessar serviços sensíveis, sempre que possível, conecte-se via VPN.

8. Realizar Backups Regulares

Realizar backups frequentes é essencial para recuperação de dados. Você pode usar o iCloud ou conectar seu iPhone ao iTunes para fazer backups locais. Assim, em caso de infecção por malware, você pode restaurar seu dispositivo sem perda de dados importantes.

9. Monitorar Acessos às Contas

Regularmente, verifique a atividade em suas contas. Muitas plataformas oferecem um histórico de logins e acessos. Essa prática pode ajudar a identificar acessos não autorizados e agir rapidamente, caso algo suspeito seja detectado.

10. Utilizar Software Antivírus

Embora o iPhone tenha um sistema de segurança robusto, a instalação de um software antivírus confiável pode adicionar uma camada extra de proteção. Escolha um aplicativo com boa reputação que ofereça proteção contra malware e spywares, e que seja atualizado frequentemente.

Tabela Comparativa dos Melhores Aplicativos de Segurança

| Nome do Produto | Preço Aproximado (BRL) | Descrição |

|---|---|---|

| McAfee | R$ 39,90/mês | Antivírus completo com proteção em tempo real. |

| Bitdefender | R$ 49,90/mês | Proteção avançada contra malware e privacidade de dados. |

| Norton | R$ 69,90/mês | Proteção de identidade e gerenciamento de senhas incluídos. |

| Kaspersky | R$ 35,90/mês | Proteção sólida contra vírus e ameaças online. |

| Avast | R$ 29,90/mês | Antivírus gratuito com opção de upgrade. |

A adoção dessas medidas preventivas pode ajudar a proteger seu iPhone contra a crescente ameaça de spywares e outros tipos de malware. A segurança é um processo contínuo e requer vigilância constante para garantir a proteção dos dados.

O papel da Apple na segurança digital

A Apple tem se posicionado como uma das líderes em segurança digital, oferecendo sistemas robustos que visam proteger a privacidade e os dados de seus usuários. A empresa investe pesado em tecnologias de segurança e implementa diversas práticas para assegurar que seus dispositivos, como o iPhone, sejam menos suscetíveis a ataques cibernéticos. Neste contexto, é essencial entender quais medidas a Apple adota e como isso impacta a segurança digital global.

A principal filosofia da Apple em relação à segurança é basear-se em uma abordagem de defesa em profundidade. Isso significa que a segurança não é apenas uma linha de defesa, mas sim um conjunto de controles que se sobrepõem e se suportam mutuamente. Cada camada de segurança oferece proteção adicional, tornando mais difícil para invasores comprometerem dispositivos e informações.

Medidas de Segurança Implementadas pela Apple

A Apple implementa uma variedade de recursos de segurança em seus dispositivos, que vão desde o hardware até o software. Vamos explorar algumas dessas medidas que formam a base de sua estratégia de segurança digital.

- Criptografia de dados: Todos os dados armazenados no iPhone são criptografados por padrão. Isso significa que, mesmo que um dispositivo seja perdido, os dados não podem ser acessados sem a senha ou biometria do usuário.

- Face ID e Touch ID: A Apple utiliza tecnologia biométrica para autenticação. Esses sistemas garantem que apenas o usuário autorizado tenha acesso ao dispositivo e seus dados.

- Atualizações regulares: A empresa oferece atualizações de software regulares que garantem que vulnerabilidades conhecidas sejam corrigidas rapidamente.

- Segurança do App Store: Todos os aplicativos disponíveis na App Store passam por um rigoroso processo de revisão. Isso reduz a chance de usuários instalarem aplicativos maliciosos sem saber.

- Sandboxing: Os aplicativos são executados em ambientes controlados, isolando-os e limitando seu acesso a outros dados no dispositivo.

Essas práticas são apenas algumas das maneiras que a Apple garante um nível elevado de segurança em seus produtos. A combinação dessas medidas formam uma barreira que protege os usuários em várias frentes.

O Compromisso da Apple com a Privacidade

A Apple também se destaca por seu forte compromisso com a privacidade do usuário. A empresa frequentemente utiliza slogans como “O que acontece no seu iPhone, fica no seu iPhone”. Essa filosofia se reflete nas políticas de coleta de dados da Apple, que visam minimizar a quantidade de informações pessoais que são coletadas e armazenadas.

- Transparência: A Apple é conhecida por fornecer relatórios de transparência que detalham pedidos de governo e como a empresa trata as solicitações de dados do usuário.

- Controle do Usuário: Os usuários têm a opção de optar por não compartilhar dados de localização e outros tipos de informações pessoais.

- Relatórios de Privacidade: Recursos no iOS informam ao usuário sobre como seu dados estão sendo utilizados por aplicativos.

- Comunicação Segura: A Apple utiliza criptografia end-to-end em serviços como iMessage e FaceTime, garantindo que as conversas permaneçam privadas.

Ao focar na privacidade, a Apple não apenas protege seus usuários, mas também estabelece um padrão que outras empresas são incentivadas a seguir.

Iniciativas Educacionais e de Conscientização

Além de implementar tecnologias de segurança, a Apple investe em campanhas de educação e conscientização sobre segurança digital. A companhia disponibiliza uma série de recursos para ajudar os usuários a entender como se proteger online, abordando tópicos como phishing, fraudes, e boas práticas de segurança.

- Material Educacional: A Apple oferece guias que explicam práticas seguras de uso de tecnologia e proteção de dados pessoais.

- Workshops: A empresa realiza workshops e eventos sobre segurança digital, proporcionando aos usuários conhecimento e habilidades para se protegerem.

- Parcerias com Comunidades: A Apple frequentemente colabora com organizações sem fins lucrativos para promover a segurança online.

- Conteúdo Digital: A Apple publica vídeos e artigos sobre segurança e privacidade em sua plataforma, tornando a informação acessível a todos.

Essas iniciativas ajudam a criar um ecossistema mais seguro e informados do que os riscos associados à segurança digital.

Tabela Comparativa: Recursos de Segurança em Dispositivos Apple vs. Concorrentes

| Recurso | Apple (iPhone) | Android (varia por fabricante) |

|---|---|---|

| Criptografia de dados | Sim, por padrão | Depende da fabricante |

| Autenticação biométrica | Face ID / Touch ID | Reconhecimento facial / Impressão digital (disponível em alguns modelos) |

| Atualizações regulares | Atualizações gratuitas e instantâneas | Dependente dos fabricantes |

| Revisão de aplicativos | Rigorosa (App Store) | Menos rigorosa (Google Play) |

| Sandboxing de aplicativos | Sim | Sim |

A Apple se destaca em várias áreas de segurança digital, colocando um foco particular na proteção da privacidade do usuário. Isso não apenas ajuda seus consumidores, mas também estabelece um padrão elevado no setor, incentivando tanto a concorrência quanto as equipes de desenvolvedores a priorizar a segurança em seus próprios produtos.

O futuro da privacidade no iPhone

Com o crescente foco em privacidade e segurança digital, o futuro da privacidade no iPhone se torna um tema de grande relevância. A Apple tem desenvolvido uma série de recursos e políticas para proteger os dados dos usuários, refletindo sua forte posição no mercado de tecnologia. Neste contexto, entender as inovações esperadas e a direção que a Apple tomará em matéria de privacidade é essencial para usuários e profissionais de tecnologia.

A privacidade no iPhone já é mitigada através de tecnologias avançadas de segurança, mas as expectativas para o futuro incluem melhorias e novas implementações. Algumas dessas mudanças devem se concentrar em garantir que os dados dos usuários continuem a ser gerenciados de maneira segura e transparente. O compromisso da Apple com a privacidade se traduz em uma demanda por inovação a fim de manter a confiança do usuário.

Inovações Tecnológicas em Privacidade

As inovações em privacidade frequentemente vão além da implementação básica de recursos de segurança. A Apple está continuamente buscando maneiras de aprimorar a proteção de dados e garantir que os usuários tenham mais controle sobre suas informações pessoais. Entre as inovações esperadas, podemos incluir:

- Privacidade em Tempo Real: Novas funcionalidades que permitirão aos usuários visualizar e controlar quais aplicativos estão acessando seus dados em tempo real.

- Gerenciamento de Permissões Aprimorado: Interfaces melhoradas podem oferecer uma visão mais clara sobre as permissões de aplicativos e como podem ser alteradas facilmente.

- Controle de Dados Pessoais: Mais opções para que os usuários decidam que dados desejam compartilhar e com quem.

- Criptografia de Extremidade a Extremo: Ampliação nas já implementadas criptografias do iMessage e FaceTime para novos serviços.

- Aprimoramentos no Intelligent Tracking Prevention: Futuras versões do Safari com ferramentas mais sofisticadas para bloquear rastreadores de publicidade.

Essas inovações devem não apenas melhorar a segurança, mas também aumentar a confiança dos usuários em interagir com seus dispositivos e aplicativos.

Desafios e Oportunidades de Mercado

À medida que a Apple avança em suas iniciativas de privacidade, enfrenta vários desafios que devem ser abordados. O equilíbrio entre oferecer uma experiência do usuário conveniente e respeitar a privacidade pode ser complicado. Além disso, a crescente concorrência no mercado de smartphones e serviços de tecnologia pode criar as seguintes oportunidades e desafios:

- Concorrência de Outros Fabricantes: Concorrentes como Google e Samsung também aprimoram suas ofertas de privacidade. A Apple precisa se diferenciar para manter sua vantagem.

- Expectativas do Consumidor em Evolução: Os usuários estão cada vez mais conscientes sobre a privacidade, gerando uma demanda por soluções que realmente protejam seus dados.

- Regulamentações de Privacidade: Novas leis globais, como o GDPR e CCPA, podem requerer adaptações nas políticas de privacidade da Apple.

- Falsas Promessas de Segurança: Aumento no ceticismo dos usuários em relação a alegações sobre segurança e privacidade, necessitando de maior transparência.

- Inovação Contínua: A necessidade de estar à frente no desenvolvimento tecnológico para manter a liderança de mercado.

Esses desafios são oportunidades para a Apple inovar ainda mais em suas práticas de privacidade, resultando em um ecossistema digital mais seguro e confiável.

O Papel dos Usuários na Proteção da Privacidade

Embora a Apple implemente várias medidas para proteger a privacidade, os usuários também têm um papel fundamental a desempenhar. A conscientização e uso dessas ferramentas podem maximizar a proteção. As ações proativas dos usuários podem incluir:

- **Revisar regularmente as permissões de aplicativos**: Com frequência, os usuários devem revisar e restringir permissões desnecessárias.

- **Utilizar senhas fortes e únicas**: Usar diferentes senhas para diferentes serviços e aplicativos é essencial.

- **Ativar a autenticação de dois fatores**: Isso adiciona uma camada extra de segurança essencial.

- **Desconfiar de mensagens e e-mails não solicitados**: Phishing e tentativas de engano são comuns, normalmente visando roubar dados pessoais.

- **Proteger informações confidenciais**: Evitar compartilhar informações sensíveis, mesmo com amigos e familiares.

A educação contínua sobre privacidade e segurança digital é vital. A capacidade dos usuários de tomar decisões informadas a respeito de seus dados impactará diretamente sua segurança e privacidade.

Tabela Comparativa: Recursos de Privacidade no iPhone vs. Concorrentes

| Recurso | iPhone (Apple) | Android (Diversos Fabricantes) |

|---|---|---|

| Controle de Dados Pessoais | Extenso, com opções claras | Variável por fabricante |

| Criptografia de Mensagens | End-to-end em iMessage e FaceTime | Disponível em alguns serviços (Telegram, WhatsApp) |

| Transparência nas Permissões | Visibilidade completa e controle | Movendo-se para melhoria, mas desigual |

| Acessibilidade de Ferramentas de Privacidade | Extensa e integrada | Variável, pode ser confuso |

| Integração de Privacidade com Outros Serviços | Sim, com sistemas éticos de proteção de dados | Oportunidade de integração, mas muitas vezes ausente |

Os recursos de privacidade estão rapidamente se tornando um diferencial importante para os consumidores. A Apple está posicionando-se para liderar neste caminho, oferecendo aprimoramentos contínuos e mantendo seu compromisso em proteger a privacidade do usuário. Com um mix de inovação tecnológica e educação do usuário, o futuro da privacidade no iPhone promete ser mais seguro e transparente.

Fonte: Macmagazine.com.br